Vpn linux serveri

Contents

- 1 Vpn linux serveri

- 1.1 Linux-da Proton VPN-dən necə istifadə etmək olar

- 1.2 Proton VPN Linux tətbiqini necə quraşdırmaq olar

- 1.3 Proton VPN Linux tətbiqindən necə istifadə etmək olar

- 1.4 Dəstəklənən Distros

- 1.5 Təhlükəsizİnternetiniz

- 1.6 Konseptual Baxış

- 1.7 Sadə Şəbəkə interfeysi

- 1.8 Kriptokey marşrutu

- 1.9 Quraşdırılmış rouminq

- 1.10 Konteynerlərə hazırdır

- 1.11 Daha çox öyrənmək

- 1.12 Layihə haqqında

- 1.13 Mənbə kodu

- 1.14 Lisenziya

Bu qıfıllamaq Sol tərəfində Tez Parametrlər Menyu təhlükəsiz nüvəyə çevirməyə imkan verir yan və ya sönük. (Yalnız bir artı və ya görmə planı ilə mövcuddur.)

Linux-da Proton VPN-dən necə istifadə etmək olar

Bu təlimatda, Linux-da Proton VPN-dən istifadə edə biləcəyiniz müxtəlif yolları, tövsiyə olunan metodumuz olan Proton VPN Linux tətbiqetməsini qurmaq və istifadə etmək üçün bir bələdçi təqdim edirik.

Seçdiyiniz Distro üçün Linux-da Proton VPN-ni pulsuz əldə etmək çox sadədir. Linux-da Proton VPN istifadə etməyin bir sıra yolu var:

1. Rəsmi Proton VPN Linux tətbiqi

Proton VPN Linux tətbiqi, qrafik istifadəçi interfeysi ilə tam özellikli bir masa üstü VPN tətbiqidir. Əksər insanların Linux sistemlərində Proton VPN istifadə etmələri üçün tövsiyə olunan yoldur. Bu məqalədə bu tətbiqin necə quraşdırılacağını və istifadə edəcəyinizi müzakirə edirik.

2-ci. Rəsmi Proton VPN CLI

Proton VPN CLI, Terminalda işləməyi üstün tutan, minimal sistem qaynaqlarından istifadə edən və ya Linux serverləri ilə işləyən bir tətbiq istəyən insanlar üçün tövsiyə olunan tam xüsusiyyətli bir əmr satırı vasitəsidir. Unutmayın ki, Proton VPN CLI hələ də bölünmüş tunelini dəstəkləmir və başsız serverlərdə işləmir.

3-cü. Manual Openvpn Quraşdırma

Proton VPN Linux Tətbiqi və Proton VPN CLI, VPN bağlantısını təmin etmək üçün yüksək təhlükəsiz OpenVPN Protokolundan istifadə edin. Ayrıca, NETWORTMANAGER və ya əmr satırından istifadə edərək OpenVPN əl ilə Linux-da əl ilə konfiqurasiya edə bilərsiniz. Bu, Proton VPN Linux tətbiqetməmiz və ya Proton VPN CLI tərəfindən dəstəklənməyən cihazlarda faydalı ola bilər, ancaq bir serverdən təqaüdə çıxsa, yeni OpenVPN konfiqurasiya sənədlərini yükləməyiniz lazım ola bilər.

Proton VPN Linux tətbiqini necə quraşdırmaq olar

Rəsmi Proton VPN Linux tətbiqi, VPN-i intuitiv və istifadəsi asan bir qrafik interfeys vasitəsilə VPN-ə nəzarət edərkən, Linux cihazlarınızı Proton VPN ilə qorumağa imkan verir.

Bu proqramlar yerli olaraq inkişaf etmiş Proton VPN xüsusiyyətlərini dəstəkləyir, o cümlədən:

- Netshield adblocker

- Daimi öldürmə açarı

- Açarı öldürmək

- Etibarlı nüvəli

Yalnız Linux tətbiqi istifadə etmək asan deyil, ancaq onu quraşdırmağınızdan asılı olmayaraq tez və sadədir. Bu məqalə rəsmi Linux tətbiqimizdən necə istifadə edəcəyinizi izah edəcəkdir. Bütün dəstəklənən distroslar üçün ayrıca quraşdırma təlimatları var:

Linux paylamalarının və hazırda dəstəklədiyimiz versiyaların tam siyahısı üçün baxın:

Linux tətbiqetməmizin icma inkişaf etmiş versiyasından istifadə edirsinizsə, yeni tətbiqetməni quraşdırmadan əvvəl onu silməyi məsləhət görürük. Bunun üçün təlimatlar hər distro quraşdırma bələdçisində verilir.

Proton VPN Linux tətbiqindən necə istifadə etmək olar

Proton VPN tətbiqini quraşdırdıqdan sonra tətbiq başlatma cihazından istifadə edərək onu açın Protonvpn.

Sonra, Proton Hesabınızın etimadnaməsini daxil etməklə daxil olun. (Əvvəllər Proton VPN Linux CLI-dən istifadə etmisinizsə və təkmilləşdirilmişdirsə, yenidən daxil olmağınız lazım deyil.)

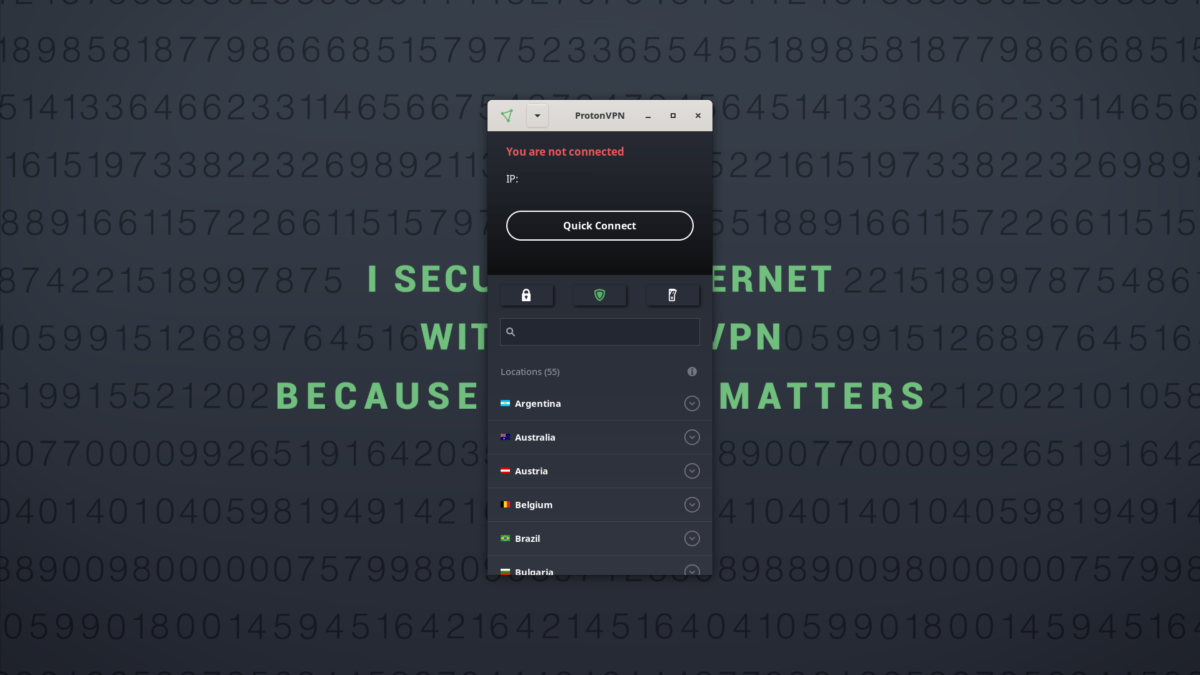

Qısa əlaqə

Tətbiqə daxil olduqdan sonra mövcud olan ən sürətli VPN serverinə qoşula bilərsiniz (coğrafi yeri və server trafikinizlə müəyyən edilmiş kimi) istifadə edərək bir kliklə qoşula bilərsiniz Qısa əlaqə düymə.

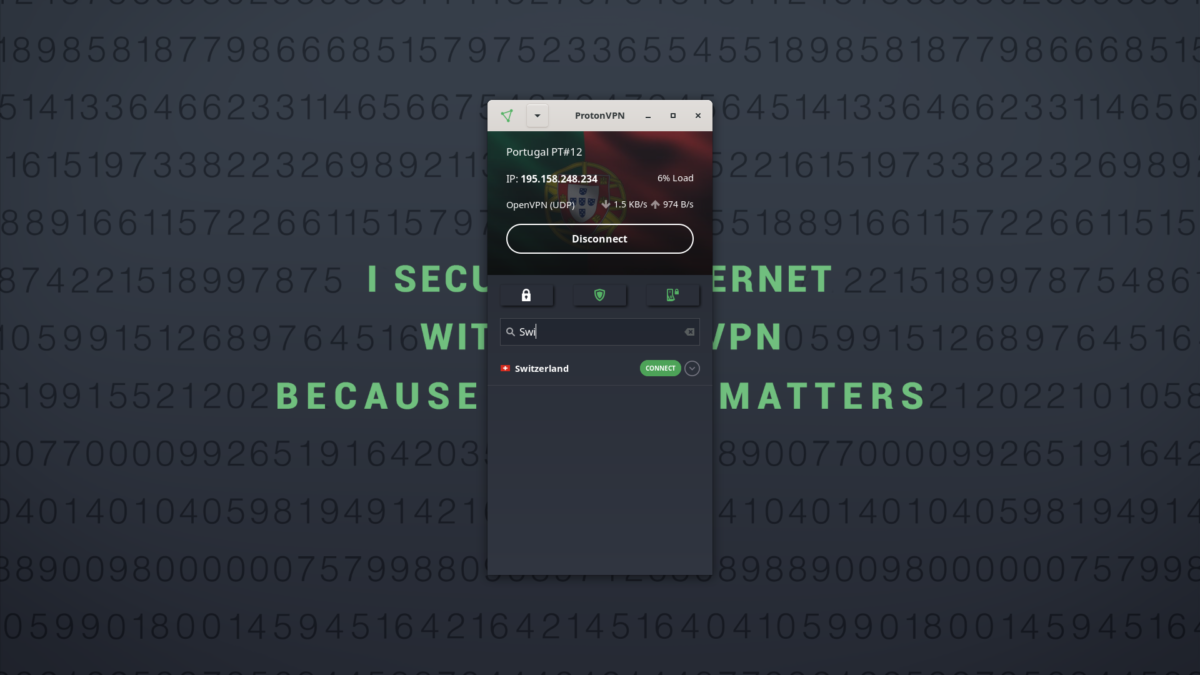

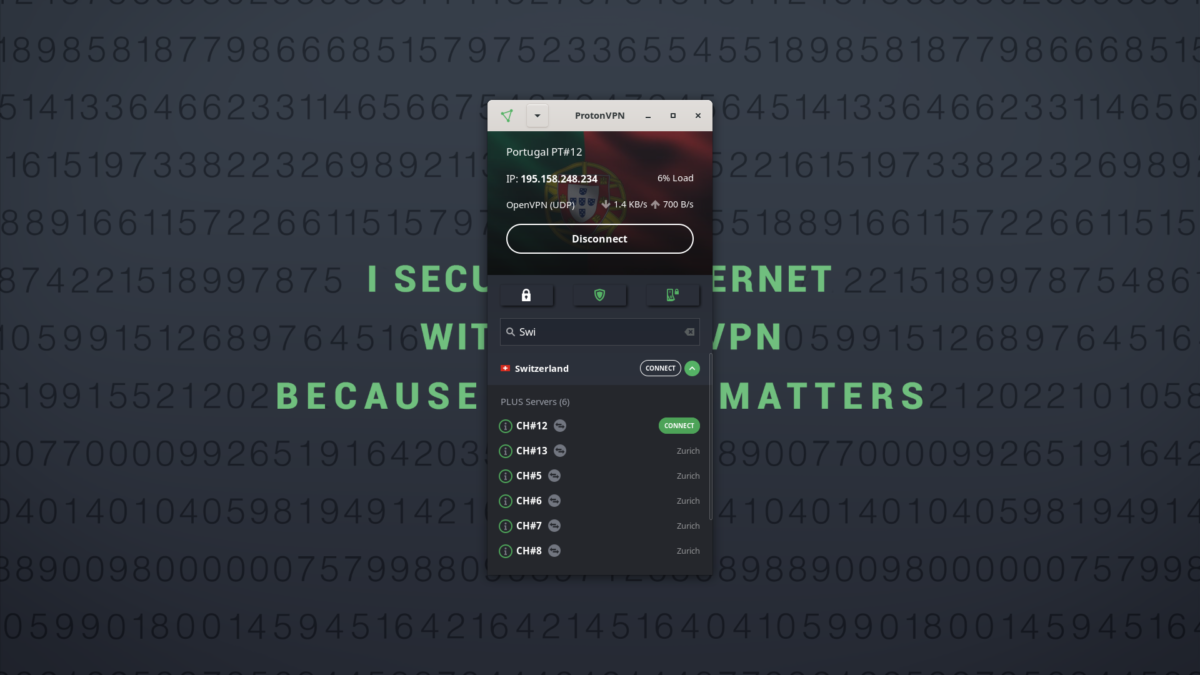

Ölkə üzrə axtar

VPN serverlərini ölkə siyahısına sürüşdürərək və ya axtarış çubuğuna yazaraq axtara bilərsiniz. Yaşıl tıklayaraq seçdiyiniz serverə qoşula bilərsiniz Qoşulmaq düymə.

P2P fayl paylaşımı

Proton VPN serverlərinə qoşulanda və torrent fayllarını iki tərəfli ox simvolu olan (şəkildəki şəkildə). P2P fayl paylaşımı yalnız VPN Plus, Proton Limitsiz və ya Visionary (yalnız miras istifadəçiləri) planlarında mövcuddur.

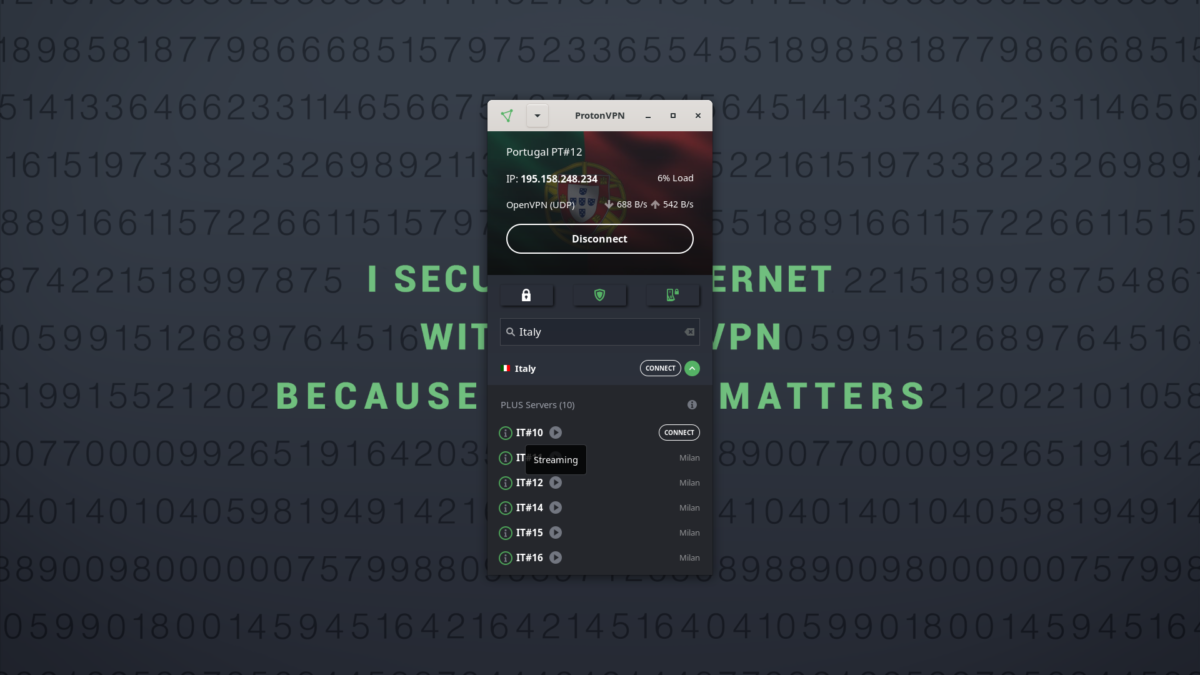

Axın

Sevdiyiniz axın platformalarına daxil olmaq üçün Proton VPN istifadə edə bilərsiniz. Adlar oxun nişanına sahib olan serverlər adlarını dəstəkləyən axın. (Yalnız Plus və Visionary Planlarda mövcuddur.)

Kursorunuzu üstələyərək hər hansı bir serverdə trafik yükünü də yoxlaya bilərsiniz mən nişan.

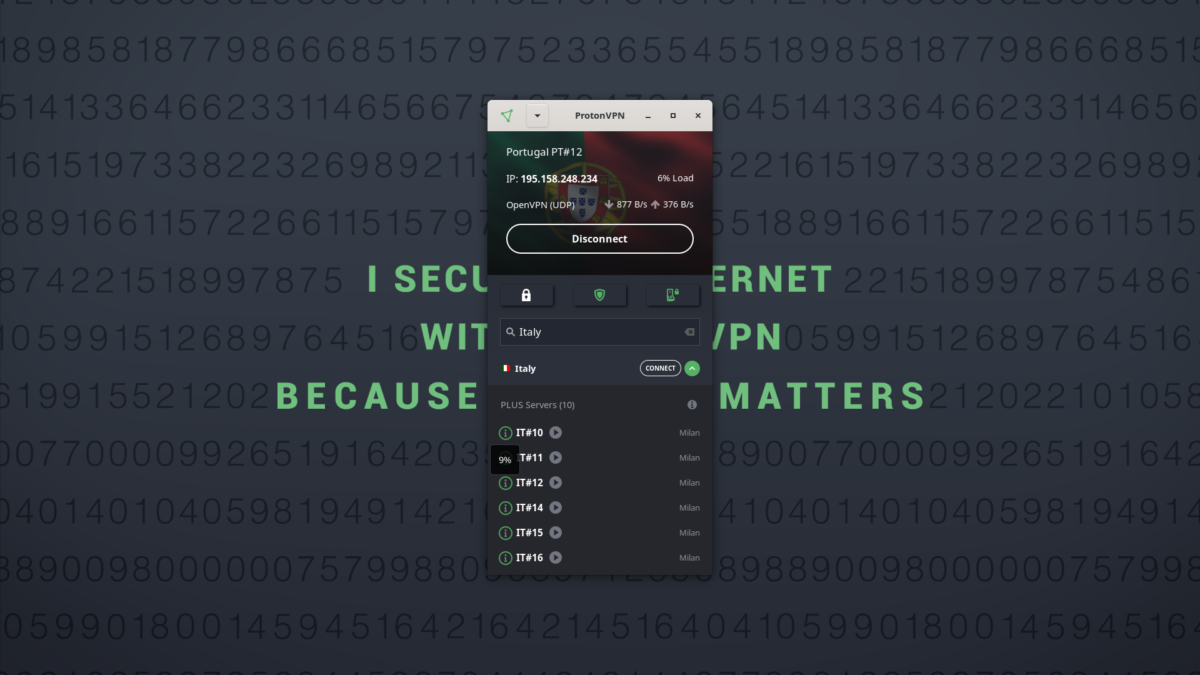

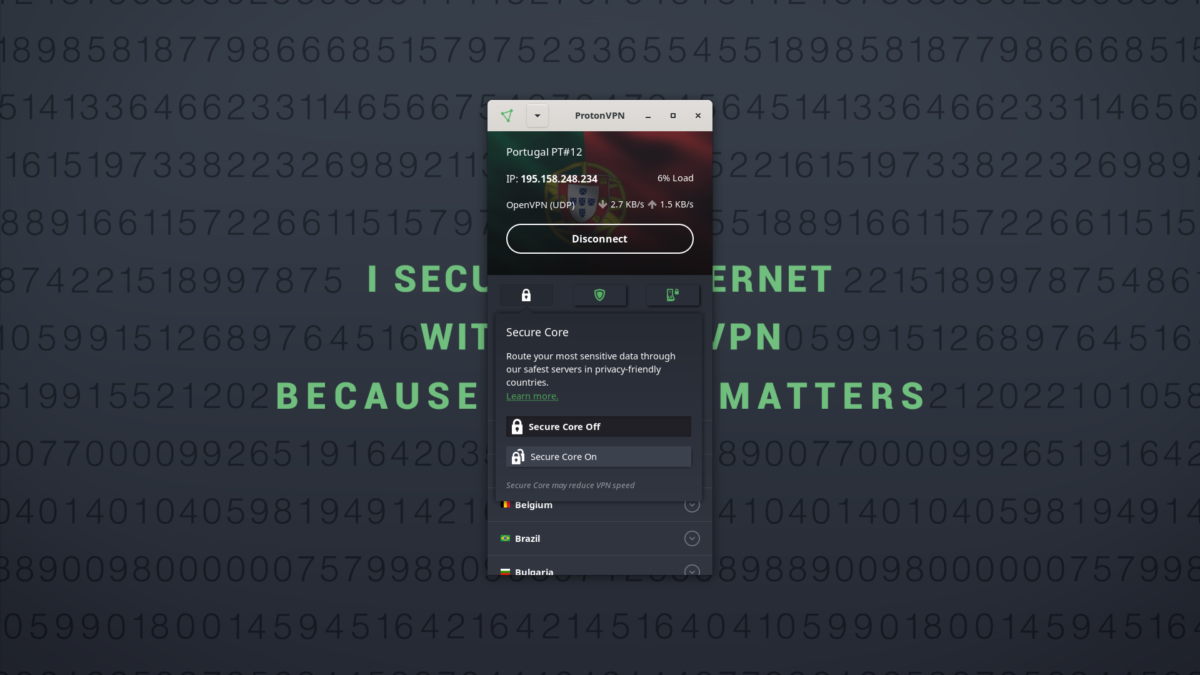

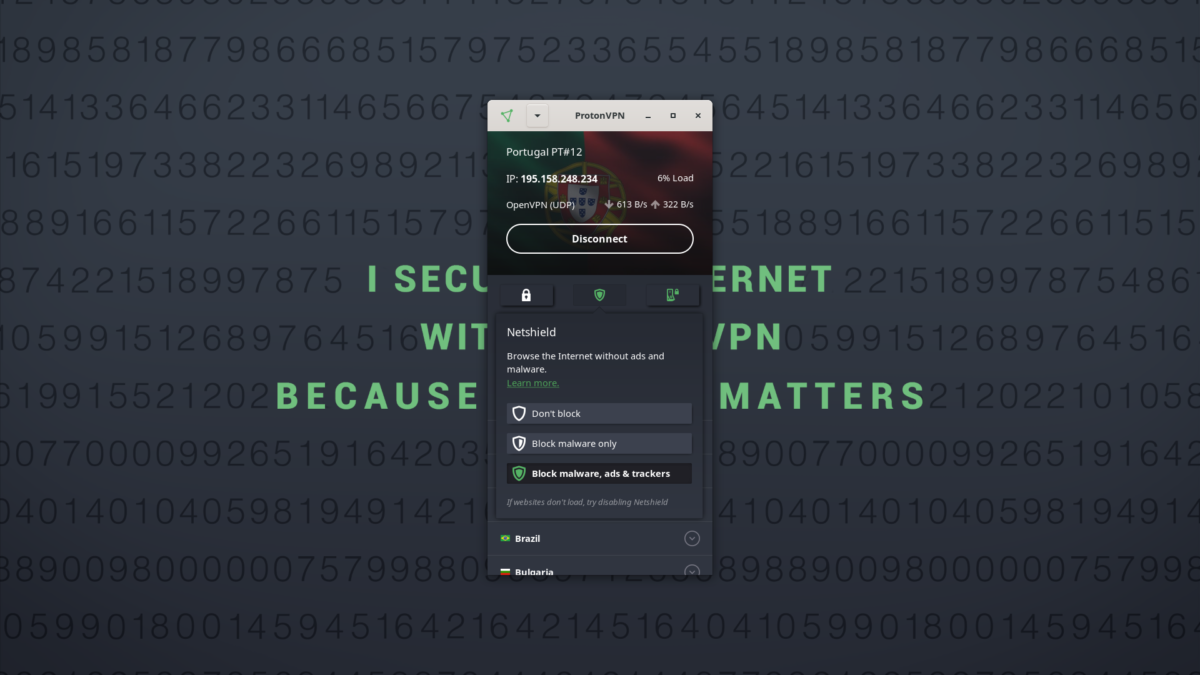

Bu Tez Parametrlər Menyu, təhlükəsiz Core, Netshield və öldürmə xüsusiyyətlərini idarə etməyə imkan verən üç düymə var.

Etibarlı nüvəli

Bu qıfıllamaq Sol tərəfində Tez Parametrlər Menyu təhlükəsiz nüvəyə çevirməyə imkan verir yan və ya sönük. (Yalnız bir artı və ya görmə planı ilə mövcuddur.)

Təhlükəsiz Core, istədiyiniz ölkədə ikinci VPN serverinə göndərməzdən əvvəl güclü məlumat qoruyucu qanunları olan ölkələrdə olduğu xüsusi, sərtləşdirilmiş VPN serverləri vasitəsilə onlayn trafikinizi yönləndirin.

Təhlükəsiz nüvəyə çevrildikdən sonra yan, Multi-Hop VPN əlaqələri üçün fərqli seçimlər görəcəksiniz.

Narshield

Ortasında qalxan düyməsi Tez Parametrlər Menyu, Netshield qorunması səviyyənizi seçməyə imkan verir. (Yalnız bir artı və ya görmə planı ilə mövcuddur.)

Netshield cihazınızın zərərli proqram, reklam və izləyicilərin yüklənməsinin, cihazınızı təhlükəsiz və gəzintinizi sürətləndirənlərin yüklənməsinin qarşısını almaq üçün DNS süzgəcindən istifadə edən adblockerimizdir.

Açarı öldürmək

Sağdakı keçid düyməsi Tez Parametrlər Menyu, öldürmə açarı və daimi öldürmə açarını çevirməyə imkan verir yan və ya sönük.

- Açarı öldürmək VPN bağlantınızın təsadüfən kəsildiyi təqdirdə cihazınızdan bütün xarici əlaqələri bloklayır. VPN-ni əl ilə ayırırsınızsa, xarici əlaqələri bloklamır.

- Daimi öldürmə açarı Bir VPN-ə qoşulmadınızsa, cihazınızdan bütün xarici əlaqələri bloklayır. VPN-ni əl ilə ayırırsınızsa və ya kompüterinizi yenidən başladırsan, xarici əlaqələri bloklamağa davam edəcəkdir.

Qeyd edək ki, daimi öldürmə açarını aktivləşdirsəniz, Proton VPN-dən çıxsanız da, xarici əlaqələri bloklamağa davam edəcəkdir.

Lax

Proton VPN-dən çıxmaq üçün, Vəziyyət çubuğundakı ox düyməsini vurun və seçin Çıxış.

Sistem tepsisi nişanı

Linux tətbiqimiz a göstərə bilər Sistem tepsisi nişanı Əsas Proton VPN pəncərəsini bağladığınız zaman aktiv qalır və asanlıqla imkan verir Qısa əlaqə və ya Vpn-i ayırın.

![]()

Bu sistem tepsisi nişanını quraşdırmaq üçün təlimat, Distro üçün Linux Quraşdırma Bələdçisində tapa bilərsiniz..

Dəstəklənən Distros

Proton VPN Linux tətbiqi hazırda aşağıdakı Distroslarda rəsmi olaraq dəstəklənir:

- Debian

- Ubuntu

- Nanə

- Mx linux

- Kali Linux

- İbtidai

- Fedora

- Archlinux / Manjaro

Linux paylamalarının və hazırda dəstəklədiyimiz versiyaların tam siyahısı üçün baxın:

Daha çox distros üçün rəsmi dəstək əlavə etmək üzərində işləyirik. Debian depo bir çox debian əsaslı distros üzərində işləməlidir və istifadəçilərə sistemlərimizə proqramlarımızı sınamağa dəvət edirik. Ancaq bu dəstəklənməyən sistemlərdə işləmədiyi təqdirdə dəstək zəmanət verə bilmərik.

Təhlükəsiz

İnternetiniz

- Giriş siyasəti ciddi deyil

- Bütün tətbiqlər açıq mənbə və yoxlanılmışdır

- Yüksək sürətli əlaqələr (10 Gbit qədər)

- İsveçrədə yerləşir

- 30 günlük pul geri zəmanəti

Konseptual Baxış

WireGuard’ın nə olduğu barədə ümumi konseptual icmal istəsəniz, burada oxuyun. Daha sonra istifadə etmək üçün sürətliStart təlimatlarını quraşdırmaq və oxumaq üçün irəliləmisiniz.

Daxili daxili işlərlə maraqlanırsınızsa, protokolun qısa xülasəsi ilə maraqlana bilərsiniz və ya protokol, kriptovalyutada və əsaslar haqqında daha ətraflı məlumatı daha ətraflı oxuyaraq daha çox dərinliyə keçə bilərsiniz. Yeni bir platforma üçün Wireguard tətbiq etmək niyyətindəsinizsə, xahiş edirəm çarpaz platforma qeydlərini oxuyun.

WIREGUARD, UDP-dən IP paketlərini etibarlı şəkildə qiymətləndirir. Bir teleGuard interfeysi əlavə edirsiniz, şəxsi açarınız və həmyaşıdlarınızın ictimai açarlarınızla konfiqurasiya edin və sonra paketləri göndərirsiniz. Əsas paylama və itələyən konfiqurasiyanın bütün məsələləri əhatə dairəsi WIREGUARD; Bunlar, digər təbəqələrə daha yaxşı qaldı, yoxsa Ike və ya OpenVPN-nin şişməsi ilə bitməyəcəyik. Bunun əksinə olaraq, SSH və MOSH modelini daha çox təqlid edir; Hər iki tərəfin bir-birinin ictimai açarları var və sonra interfeys vasitəsilə paket mübadiləyə başlaya bilirlər.

Sadə Şəbəkə interfeysi

WIREGUARD, WG0 (və ya WG1, WG2, WG2, WG2, WG2, WG3 və s.) Şəbəkə interfeysi (və ya birdən çox) əlavə edərək işləyir. Bundan sonra bu şəbəkə interfeysi bundan sonra normal şəbəkə (8) və ya Route (8) və ya IP-marşrut (8) və s. Bütün adi şəbəkə proqramları ilə birlikdə əlavə edilmiş və sobadan istifadə etməklə, bu şəbəkə interfeysi konfiqurasiya edilə bilər. İnterfeysin xüsusi teleGuard aspektləri WG (8) alətindən istifadə edərək konfiqurasiya edilmişdir. Bu interfeys tunel interfeysi kimi fəaliyyət göstərir.

WIREGUARD Associates Tunel IP ünvanları ictimai açarları və uzaq nöqtələr ilə. İnterfeys bir paketi həmyaşıdına göndərəndə aşağıdakıları edir:

- Bu paket 192 üçün nəzərdə tutulub.168.Əqrəb.Əqrəb. Bu peer budur? Mənə baxım. Tamam, bu həmyaşıd abcdefgh üçündür . (Və ya heç bir konfiqurasiya edilmiş həmyaşıd üçün deyilsə, paketi atın.)

- Peer ABCDEFGH ‘nin ictimai açarından istifadə edərək bütün IP paketini şifrələyin.

- Peer Abcdefgh-in uzaq nöqtəsi nədir ? Mənə baxım. Tamam, son nöqtə UDP Port 53133 Host 216-da.58.211.110.

- 216-cı ilə qədər 216-cı ilə qədər şifrəli baytları göndərin.58.211.110: 53133 UDP istifadə.

İnterfeys bir paket aldıqda, bu olur:

- Mən yalnız 98 ev sahibi UDP portundan 7361 paketi aldım.139.183.24. Bunu deşifrə edək!

- Peer Lmnopqrs üçün şifrələnmiş və düzgün təsdiqlənmişdir . Tamam, yadda saxlayaq ki, peer lmnopqrsın ən son İnternet son nöqtəsi 98-dir.139.183.24: 7361 UDP istifadə.

- Bir dəfə deşifr edildikdən sonra düz mətn paketi 192-ci ildəndir.168.43.89. Peer Lmnopqr’s 192 olaraq ABŞ paketlərini göndərməyə icazə verilir.168.43.89?

- Əgər belədirsə, paketi interfeysdə qəbul edin. Yoxdursa, atın.

Pərdə arxasında, ən müasir kriptovalyutadan istifadə edərək, düzgün məxfilik, orijinallıq və mükəmməl irəli gizlilik təmin etmək üçün çox baş verir.

Kriptokey marşrutu

Wireguardın mərkəzində deyilən bir konsepsiya var Kriptokey marşrutu, Tunelin içərisində icazə verilən tunel IP ünvanları siyahısı ilə ictimai açarları birləşdirərək. Hər bir şəbəkə interfeysində xüsusi bir açar və həmyaşıdların siyahısı var. Hər birinin ictimai açarı var. İctimai düymələr qısa və sadədir və həmyaşıdları tərəfindən bir-birini təsdiqləmək üçün istifadə olunur. Onlar konfiqurasiya fayllarında konfiqurasiya fayllarında istifadə etmək üçün hər hansı bir kənar metodla, ssh ictimaiyyətin açarını bir qayıq serverinə daxil olmaq üçün bir dostunuza göndərə bilər.

Məsələn, bir server kompüterində bu konfiqurasiya ola bilər:

[İnterfeys] Etkeyly = Yanz5TF + LXXJET14TJIGJBGB3FBMK = HD2RYUIGJBGB3FBMK = 51820 [Peer] PocketKey.192.122.3/32, 10.192.124.1/24 [Peer] PocketKey = trmvsop4jyqly6rizbgbssqy3vxi2pi + y71lowwxx0 = icazə verilənlər = 10.192.122.4/32, 192.168.0.0/16 [Peer] PocaKKEY = GN65BKIKY1ECE9PP1WDC8ROUTKHLF2PFAQyDyyBz6ea = icazə verilənlər = 10.Əqrəb.Əqrəb.230/32 Və bir müştəri kompüterində bu daha sadə konfiqurasiya ola bilər:

[İnterfeys] Seth, Gi6edusyvn8Gxot8QQQD6YC + Jyizxihp3ginyc.95.Əqrəb.69: 51820 Qələnlər = 0.0.0.0/0 Server konfiqurasiyasında hər bir həmyaşıd (müştəri), icazə verilən IPS-nin müvafiq siyahısına uyğun bir mənbə IP ilə şəbəkə interfeysinə paket göndərə biləcək. Məsələn, bir paketin GN65BKIK-dan server tərəfindən alındıqda. , Şifrələnmiş və təsdiqləndikdən sonra, mənbə IP 10-duru.Əqrəb.Əqrəb.230, sonra interfeysə icazə verilir; Əks təqdirdə düşdü.

Server konfiqurasiyasında, şəbəkə interfeysi bir paketi (bir müştəriyə) bir paket göndərmək istəyirsə, bu paketin təyinat yerinə baxır və onu hansı həmyaşıdların göndərilən IPS siyahısına görə onu göndərməsini görmək üçün müqayisə edir. Məsələn, şəbəkə interfeysi bir paketi bir təyinat IP ilə göndərməsi istənir.Əqrəb.Əqrəb.230, GN65BKIK-ın peerinin ictimai açarından istifadə edərək şifrələyəcək. , və sonra həmin peerin ən son İnternet son nöqtəsinə göndərin.

Müştəri konfiqurasiyasında, onun tək həmyaşıdları (server) şəbəkə interfeysinə paket göndərə biləcək hər hansı Mənbə IP (0-dan bəri).0.0.0/0 bir vəhşidir). Məsələn, bir paket peer higo9xnz-dən alındıqda. , Hər hansı bir mənbəli IP ilə düzgün və identifikasiya edirsə, interfeysə icazə verilir; Əks təqdirdə düşdü.

Müştəri konfiqurasiyasında, şəbəkə interfeysi bir paketi tək həmyaşıdına (serverə) göndərmək istədikdə, bu, tək həmyaşıdları üçün paketləri şifrələyəcəkdir hər hansı təyinat IP ünvanı (0-dan bəri).0.0.0/0 bir vəhşidir). Məsələn, şəbəkə interfeysi istənilən təyinat IP ilə bir paket göndərmək istənirsə, onu vahid həmyaşıd higo9xnz-in ictimai açarından istifadə edərək şifrələyəcəkdir. , sonra onu tək həmyaşıdların ən son İnternet son nöqtəsinə göndərin.

Başqa sözlə, paketlər göndərərkən icazə verilən IPS siyahısı bir növ marşrut cədvəli kimi davranır və paket alarkən icazə verilən IPS siyahısı bir növ giriş idarəetmə siyahısı kimi davranır.

Bu adlandırdığımız budur Cryptokey marşrutlaşdırma masası: İctimai açarların sadə birliyi və icazə verilən IPS.

Hər hansı bir sahələr üçün IPv4 və IPv6 hər hansı bir birləşməsi istifadə edilə bilər. WIREGUARD, zəruri hallarda digərinin içərisində birini əhatə edə biləndir.

WireGuard interfeysinə göndərilən bütün paketlər şifrələnmiş və təsdiqlənmişdir və həmyaşıdlarının şəxsiyyəti arasında belə sıx birləşmə var, həmyaşıdların icazə verilən IP ünvanı arasında belə sıx birləşmə var, sistem idarəçiləri kimi mürəkkəb firewall uzantılarına ehtiyac yoxdur İPSEC-in, əksinə, sadəcə uyğunlaşa bilərlər “bu IP-dəndir? Bu interfeysdə?”və əmin olun ki, etibarlı və orijinal bir paketdir. Bu şəbəkə idarəçiliyini və giriş nəzarətini çox asanlaşdırır və iPTPTable qaydalarınızın əslində nə üçün nəzərdə tutduğunuzu etdiyinə dair daha çox əminlik təmin edir.

Quraşdırılmış rouminq

Müştəri konfiqurasiyası bir var ilkin Subay həmyaşıdının (server) son nöqtəsi, şifrəli məlumatlar almadan əvvəl şifrəli məlumatları haradan göndərəcəyinizi bilməsi üçün. Server konfiqurasiyasının həmyaşıdlarının hər hansı bir son nöqtəsi yoxdur (müştərilər). Bunun səbəbi, serveri düzgün təsdiq edilmiş məlumatların haradan yarandığı yerdən araşdıraraq həmyaşıdlarının son nöqtəsini aşkar edir. Serverin özü öz son nöqtəsini dəyişdirsə və müştərilərə məlumat göndərsə, müştərilər yeni server son nöqtəsini kəşf edəcək və konfiqurasiyanı eyni şəkildə yeniləyəcəklər. Həm müştəri, həm də server şifrəli məlumatları orijinal şifrələnmiş məlumatların ən son IP nöqtəsinə göndərir. Beləliklə, hər iki ucunda tam ip rouminqi var.

Konteynerlərə hazırdır

WIREGUARD, WIREGUARD interfeysinin əvvəlcə yaradıldığı şəbəkə adları istifadə edərək şifrəli paketləri göndərir və alır. Bu, internetə çıxışı olan əsas şəbəkə ad boşluğunda Wieguard interfeysi yarada biləcəyiniz və bu konteyner kimi bir loker konteynerinə aid bir şəbəkə ad boşluğuna köçürə bilərsiniz yalnız interfeys. Bu, konteynerin şəbəkəyə daxil ola bilməsi üçün yeganə mümkün yolun təhlükəsiz şifrələnmiş teleGuard tunelindən keçməsini təmin edir.

Daha çox öyrənmək

Cireguard’ın praktikada necə istifadə olunduğu barədə yaxşı bir fikir üçün əmrlərə və sürətli bir fikir söyləyin. Protokolun, kriptovalyutası və açar mübadiləsi, ən detalları təmin edən texniki xəsarətə əlavə olaraq.

Layihə haqqında

Mənbə kodu

WIREGUARD, ZX2C4 Git depolarında və başqa bir yerdə yerləşən bir neçə safetora bölünür. Layihə depo siyahısına müraciət edin.

IRC müzakirələri

Wireguard qurmaq və ya istifadə etməkdə çətinlik çəkirsinizsə, kömək almaq üçün ən yaxşı yer #wireguard IRC kanalı, Libe-də.Söhbət etmək. Oradakı inkişaf tapşırıqlarını da müzakirə edirik və layihənin gələcəyini planlaşdırırıq.

Poçt siyahısı

Poçt siyahısına qoşularaq teleGuard inkişafının müzakirəsinə qoşulun. Bütün inkişaf fəaliyyətlərinin baş verdiyi yer budur. LKML üslubuna bənzər git-göndərmə e-poçtundan istifadə edərək yamalar təqdim edin.

E-poçt Əlaqə

Müəyyən bir səbəbə görə bizimlə bizimlə əlaqə qurmaq istəyirsinizsə, komanda @ Wireguard-da bizə müraciət edə bilərsiniz.com. Unutmayın ki, “Dəstək” istəkləri IRC kanalımız üçün daha yaxşı uyğundur.

Təhlükəsizlik Əlaqə

Zəhmət olmasa, hər hansı bir təhlükəsizlik məsələsini və yalnız təhlükəsizlik @ Wireguard-a məlumat verin.com. Bu e-poçt ləqəbinə təhlükəsizliklə əlaqəli məsələlər göndərməyin. Müxtəlif e-poçt ünvanlarına təhlükəsizliklə əlaqəli məsələləri göndərməyin.

Lisenziya

Kernel komponentləri Linux ləpəsinin özü olduğu kimi GPLV2 altında buraxılır. Digər layihələr MIT, BSD, Apache 2 altında lisenziyalıdır.Kontekstdən asılı olaraq 0 və ya GPL.

© Müəllif hüquqları 2015-2022 Jason A. Donenfeld. Bütün hüquqlar qorunur. “Wireguard” və “Wireguard” loqotipi Jason A-nın ticarət nişanlarıdır. Donenfeld.

Bu layihə ZX2C4 və EDGE təhlükəsizliyindən, informasiya təhlükəsizliyi tədqiqat təcrübəsinə həsr olunmuş firma.