L2tp üzərində ipsec üzərində

Contents

- 1 L2tp üzərində ipsec üzərində

- 1.1 CLI Kitab 3: Cisco Secure Firewall Asa Series VPN CLI Konfiqurasiya Bələdçisi, 9.Əqrəb

- 1.2 Nəticələr

- 1.3 Fəsil: IPSEC üzərindəki L2TP

- 1.4 L2tp üzərində ipsec üzərində

- 1.5 IPSEC / IKEV1 VPN üzərindən L2TP haqqında

- 1.6 IPSec üzərindən L2TP üçün lisenziyalaşdırma tələbləri

- 1.7 L2TP-nin IPSEC üzərindən konfiqurasiya edilməsi üçün ilkin şərtlər

- 1.8 Təlimatlar və məhdudiyyətlər

- 1.9 L2tp üzərində ipsec üzərində

Cədvəl 1. AAA Server Dəstəyi və PPP identifikasiyası növləri

CLI Kitab 3: Cisco Secure Firewall Asa Series VPN CLI Konfiqurasiya Bələdçisi, 9.Əqrəb

Bu məhsul üçün sənədlər qərəzsiz dil istifadə etməyə çalışır. Bu sənədlərin məqsədləri üçün, qərəzsiz yaş, əlilliyi, cinsiyyət, irqi şəxsiyyət, etnik kimlik, cinsi ordenliyə, sosial yönümlü, sosial yönümlü, sosial yönümlü və kəsişmə. İstisnalar, məhsulların istifadəçi interfeysində, rfp sənədləri və ya istinad edilmiş üçüncü tərəf məhsulu tərəfindən istifadə olunan dilin istifadəçi interfeyslərində, istifadə olunan dildə sənədlərdə mövcud olan sənədlərdə mövcud ola bilər. Cisco-nun necə inklüziv dildən necə istifadə etdiyini daha çox məlumat əldə edin.

Kitab məzmunu

Kitab məzmunu

- Bu təlimat haqqında

- IPSEC və ISAKMP

- L2tp üzərində ipsec üzərində

- Yüksək mövcudluq variantları

- Ümumi vpn parametrləri

- Bağlantı profilləri, qrup siyasəti və istifadəçiləri

- VPN üçün IP ünvanları

- Uzaqdan giriş IPSec VPNS

- Lan-to-lan ipsec vpns

- Anyconnect vpn müştəri əlaqələri

- Təhlükəsiz Müştəri Hostscan

- Virtual tunel interfeysi

- VPN üçün xarici AAA serverini konfiqurasiya edin

Bu kitabda matçlar tapın

Məzmunu saxlamaq üçün daxil olun

Mövcud dillər

Seçimlər yükləyin

Kitabın adı

CLI Kitab 3: Cisco Secure Firewall Asa Series VPN CLI Konfiqurasiya Bələdçisi, 9.Əqrəb

L2tp üzərində ipsec üzərində

- Pdf – tam kitab (6).28 MB) PDF – bu fəsil (1).17 MB) Müxtəlif cihazlarda Adobe Reader ilə görüş

Nəticələr

Yenilənib: 29 Noyabr 2022

Fəsil: IPSEC üzərindəki L2TP

Fəsil məzmunu

- L2tp üzərində ipsec üzərində

- IPSEC / IKEV1 VPN üzərindən L2TP haqqında

- IPSEC nəqliyyat və tunel rejimləri

- Windows 7 təkliflərinə cavab vermək üçün IKE siyasətini yaratmaq

- L2TP üçün konfiqurasiya nümunəsi IPSec üzərində

L2tp üzərində ipsec üzərində

Bu fəsildə ASA-da IPSEC / IKEV1 üzərindən L2TP-nin necə qurulacağını təsvir edir.

IPSEC / IKEV1 VPN üzərindən L2TP haqqında

Layer 2 Tunelin Protokolu (L2TP), uzaq müştərilərin özəl korporativ şəbəkə serverləri ilə etibarlı ünsiyyət qurmaq üçün uzaq müştərilərin ictimai IP şəbəkəsindən istifadə etməyə imkan verən VPN tunelinin protokoludur. L2TP, məlumatı tunel üçün UDP (Port 1701) üzərindən PPP istifadə edir.

L2TP protokolu müştəri / server modelinə əsaslanır. Funksiya L2TP Şəbəkə Server (LNS) və L2TP giriş konsentrasiyası (LAC) arasında bölünür. LNS, adətən bir marşrutlaşdırıcı kimi bir şəbəkə qapısında işləyir, LAC-ı bir dial-up şəbəkə girişi (NAS) və ya Microsoft Windows, Apple iPhone və ya Android kimi bir dəstə şəbəkə qurğusu (NAS) və ya son nöqtə cihazı ola bilər.

Uzaqdan giriş ssenarisində L2TP-nin IPSEC / İkeV1 olan L2TP-nin konfiqurasiyasının əsas faydası, uzaq istifadəçilərin bir qapısı və ya xüsusi bir xətt olmadan bir-birinizi bir şəbəkə üzərindən bir VPN-ə daxil ola bilməsi, bu da atlı hər hansı bir yerdən uzaqdan daxil olmağa imkan verir. Əlavə bir fayda, Cisco VPN müştəri proqramı kimi əlavə müştəri proqramı olmamalıdır.

L2TP üzərindən IPSEC yalnız IkeV1 dəstəkləyir. İKev2 dəstəklənmir.

IPSEC / İkeV1 ilə L2TP-nin konfiqurasiyası, Presuted Açar və ya RSA imza metodlarından istifadə edərək sertifikatları və dinamik istifadəsi (statik) kriptovalyutası xəritələrindən istifadə edir. Tapşırıqların bu xülasəsi İKEV1, eləcə də əvvəlcədən paylaşılan düymələrin və ya RSA imza konfiqurasiyasını alır. Presut duidə düymələri, RSA və dinamik kriptovalyutaların konfiqurasiyasını tənzimləmək üçün ümumi əməliyyatlar konfiqurasiya təlimatında 41-ci fəsil 41-ə baxın, “Rəqəmsal Sertifikatlar”.

ASA-dakı IPSec ilə L2TP, LNS-in yerli VPN müştəriləri ilə Windows, Mac OS X, Android və Cisco iOS kimi bu cür əməliyyat sistemlərinə inteqrasiya olunmasına imkan verir. IPSec ilə yalnız L2TP dəstəklənir, doğma L2TP özü ASA-da dəstəklənmir. Windows müştəri tərəfindən dəstəklənən Minimum IPSEC Təhlükəsizlik Birliyi ömrü 300 saniyədir. ASA-dakı ömür boyu 300 saniyədən azdırsa, Windows müştəri buna məhəl qoymur və onu 300 saniyəlik ömür boyu əvəz edir.

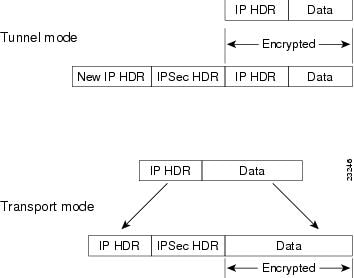

IPSEC nəqliyyat və tunel rejimləri

Varsayılan olaraq, ASA, İSA Tunel rejimindən istifadə edir – bütün orijinal IP Datagram şifrələnir və yeni bir IP paketində yüklənir. Bu rejim, bir yönlendirici kimi bir şəbəkə cihazına, bir şəbəkə cihazı kimi bir IPSec proxy kimi fəaliyyət göstərir. Yəni, router hostlar adından şifrələməni həyata keçirir. Mənbə yönləndiricisi paketləri şifrələyir və onları IPSec tuneli boyunca yönləndirir. Təyinat marşrutlaşdırıcı orijinal IP Datagramı deşifr edir və təyinat sisteminə yönəldir. Tunel rejiminin əsas üstünlüyü, son sistemlərin IPSec-in faydalarını almaq üçün dəyişdirilməsinin lazım olmamasıdır. Tunel rejimi də yol analizindən qoruyur; Tunel rejimi ilə təcavüzkar yalnız tunel son nöqtələri ilə eyni olsa da, tunel son nöqtələrini və tunel mənbəyini və tunelin son nöqtələrinin doğru olduğunu müəyyən edə bilər.

Bununla birlikdə, Windows L2TP / IPSec Müştərisi IPSEC nəqliyyat rejimindən istifadə edir – yalnız IP yükləmə şifrələnir və orijinal IP başlıqları bütöv qalır. Bu rejim hər bir paketə yalnız bir neçə bayt əlavə etmək və xalq şəbəkəsində cihazların final mənbəyini və təyinatını görmək üçün cihazlara icazə vermək üçün üstünlüklərə malikdir. Aşağıdakı şəxs İPSec tunel və nəqliyyat rejimləri arasındakı fərqləri göstərir.

Windows L2TP və IPSEC müştərilərinə ASA-ya qoşulmaq üçün, Kripto IPSEC Transform-Set Trans_name Mode Mode Mode Mode Mode Nəqliyyat əmrini istifadə edərək bir transformasiya dəsti üçün IPSEC nəqliyyat rejimini konfiqurasiya etməlisiniz. Bu əmr konfiqurasiya prosedurunda istifadə olunur .

ASA, Split tunel giriş siyahısında 28 ACE-dən çoxunu itələyə bilməz.

Bu nəqliyyat qabiliyyəti ilə, IP başlıqdakı məlumatlara əsasən orta şəbəkədə xüsusi emal (məsələn, QoS) aktivləşdirə bilərsiniz. Bununla birlikdə, təbəqə 4 başlıq şifr olunur, bu da paketin müayinəsini məhdudlaşdırır. Təəssüf ki, IP başlıq aydın mətndə ötürülsə, nəqliyyat rejimi təcavüzkarın bir yol hərəkəti təhlilini yerinə yetirməsinə imkan verir.

IPSec üzərindən L2TP üçün lisenziyalaşdırma tələbləri

Bu xüsusiyyət heç bir yükləmə şifrələmə modellərində mövcud deyil.

IPSEC Uzaqdan Access VPN istifadə edərək VPN, ayrı-ayrılıqda olan hər hansı bir anyconnect plus və ya apex lisenziyasını tələb edir. IKEV1 və IPSEC sayt-sayt-saytdan istifadə edərək VPN-dən istifadə edin IKEV1 və ya IKEV2 istifadə edərək VPN Lisenziyası ilə gələn digər VPN lisenziyasından istifadə edir. Cisco ASA seriyasına baxın, hər model üçün maksimum dəyərlər üçün lisenziyalar.

L2TP-nin IPSEC üzərindən konfiqurasiya edilməsi üçün ilkin şərtlər

L2TP-nin IPSEC üzərindən konfiqurasiya edilməsi aşağıdakı şərtlərə malikdir:

- Qrup Siyasəti – Defolt Qrup Siyasətini (DFLTGRPPolicy) və ya L2TP / IPSec əlaqələri üçün istifadəçi tərəfindən təyin edilmiş qrup siyasətini konfiqurasiya edə bilərsiniz. Hər iki halda, L2TP / IPSec tunelinin protokolundan istifadə etmək üçün qrup siyasəti konfiqurasiya edilməlidir. L2TP / IPSEC TuneNning Protocol istifadəçi tərəfindən təyin edilmiş qrup siyasətiniz üçün konfiqurasiya olunmursa, L2TP / IPSec tənzimləmə protokolu üçün DFLTgrpPolicy-ni konfiqurasiya edin və istifadəçi tərəfindən müəyyən edilmiş qrup siyasətinizin bu atributu miras almasına icazə verin.

- Bağlantı profili – “Əvvəlcədən paylaşılan açar” identifikasiyası aparırsınızsa, standart əlaqə profsi (tunel qrupu), defaultragroup-ı konfiqurasiya etməlisiniz. Sertifikat əsaslı identifikasiyasını yerinə yetirirsinizsə, sertifikat identifikatorlarına əsasən seçilə bilən bir istifadəçi tərəfindən müəyyən edilmiş bir əlaqə profilindən istifadə edə bilərsiniz.

- Həmyaşıdları arasında IP bağlantısı qurulması lazımdır. Bağlantı sınamaq üçün ASA-nın IP ünvanını son nöqtənizdən söyləməyə və son nöqtənizin IP ünvanını ASA-dan söyləməyə çalışın.

- UDP Port 1701-in bağlantının yolu boyunca heç bir yerdə bloklanmadığından əmin olun.

- Bir Windows 7 Endpoint cihazı bir şa imza növünü təyin edən bir sertifikatdan istifadə edərək, imza növü ASA-nın, ya Sha1, ya da Sha2 uyğun olmalıdır.

Təlimatlar və məhdudiyyətlər

Bu bölmə bu xüsusiyyət üçün təlimatlar və məhdudiyyətlər daxildir.

Kontekst rejimi qaydaları

Tək kontekst rejimində dəstəklənir.

Firewall Mode Təlimatları

Yalnız marşrutlaşdırılmış firewall rejimində dəstəklənir. Şəffaf rejimi dəstəklənmir.

Uğursuzluq qaydaları

IPSEC seansları üzərində L2TP, dövlət uğursuzluğu tərəfindən dəstəklənmir.

IPv6 Təlimatları

IPSec üzərindən L2TP üçün doğma IPv6 tunel qurma dəstəyi yoxdur.

Bütün platformalarda proqram məhdudiyyəti

Hal-hazırda IPSec tunelləri üzərində 4096 L2TP-ni dəstəkləyirik.

Doğrulama qaydaları

ASA yalnız PPP identifikasiyalarını Pap və Microsoft Chap, 1 və 2-ci verilənlər bazasında versiyalara dəstək verir. EAP və Çap Proxy Doğrulama Serverləri tərəfindən həyata keçirilir. Buna görə, uzaq bir istifadəçi, identifikasiya EAP-proxy və ya identifikasiya chap əmrləri ilə konfiqurasiya edilmiş bir tunel qrupuna aiddirsə və ASA, istifadəçinin qoşula bilməyəcəyi yerli verilənlər bazasından istifadə etmək üçün konfiqurasiya edilmişdir.

Dəstəklənən PPP identifikasiyası növləri

ASA-dakı IPSEC əlaqələri üzərində L2TP, göstərildiyi kimi yalnız PPP identifikasiyası növlərini dəstəkləyir:

Cədvəl 1. AAA Server Dəstəyi və PPP identifikasiyası növləri

AAA Server Növü

Dəstəklənən PPP identifikasiyası növləri

Pap, mschapv1, mschapv2

Pap, chap, mschapv1, mschapv2, eap-proxy

L2tp üzərində ipsec üzərində

L2TP, Layer İki (2) Tunelləmə Protokolu üçün qısa, bir məlumat bağlantısı təbəqəsidir (ASI Açıq Mənbə Təşəbbüsünün Təşkilatının Layer 2), Mövcud Şəbəkə (Adətən İnternet) arasında tunel trafiki (adətən internet) arasında, daha yaxşı VPN kimi tanınır Virtual Şəxsi Şəbəkə S. L2TP protokoluna xas olan məxfiliyin olmaması, tez-tez məxfilik, identifikasiya və bütövlüyü təmin edən İPSEC İnternet protokolu təhlükəsizliyi ilə birləşir. Bu iki protokolun birləşməsi də IPSec üzərində L2TP kimi tanınır. IPSEC üzərindəki L2TP, şifrəli bir IPSec tuneli vasitəsilə şəbəkənizə fərdi ev sahibi olmaq üçün pptp kimi eyni funksiyaları təmin etməyə imkan verir.