VPN -lækage -check – Sådan diagnosticeres og reparerer DNS -lækager

Contents

- 1 VPN -lækage -check – Sådan diagnosticeres og reparerer DNS -lækager

- 1.1 DNS lækker, mens du bruger ExpressVPN Mac -appen med antivirus eller online sikkerhedsapplikationer

- 1.2 1. Deaktiver din antivirus eller online sikkerhedsapplikations browserudvidelse og DNS eller webfiltreringsfunktion

- 1.3 2. Bekræft dine ExpressVPN -appindstillinger

- 1.4 3. Tilslut igen til ExpressVPN -appen

- 1.5 VPN -lækage -check – Sådan diagnosticeres og reparerer DNS -lækager

- 1.6 Hvorfor DNS -lækager er et stort problem

- 1.7 Sådan diagnosticerer du en DNS -lækage

- 1.8 DNS lækager – Årsager og rettelser

- 1.9 Tips til at undgå DNS -lækager

- 1.10 Andre typer VPN -lækager

- 1.11 Konklusion

Det føles altid godt at løse et problem – især når det er en alvorlig sikkerhedsfejl som DNS -lækager. Men du ved, hvad der er endnu bedre end at reparere dem? Sørg for, at de ikke sker i første omgang.

DNS lækker, mens du bruger ExpressVPN Mac -appen med antivirus eller online sikkerhedsapplikationer

Denne vejledning viser dig Sådan løses DNS -lækager, når du kører antivirus eller online sikkerhedsapplikationer med ExpressVPN -appen.

Som standard bruger du ExpressVPNs private og sikre DNS -servere, når de er tilsluttet VPN. Hvis du bruger ExpressVPN -appen, mens en antivirus eller online sikkerhedsapplikation, såsom Norton 360 og Avast, kører, kan dette forårsage:

- Antivirus eller online sikkerhedsapplikation for at forstyrre ExpressVPN -appen

- Din enhed til at bruge antivirus eller online sikkerhedsapplikations DNS -servere. Dette kan føre til DNS -lækager

Følg nedenstående trin for at løse DNS -lækager. Efter hvert trin skal du køre lækageprøven for at se, om problemet er løst. Hvis problemet er løst, kan du springe resten af trinnene over.

Før du fortsætter, skal du sørge for at bruge den nyeste version af ExpressVPN Mac -appen.

Hop til…

1. Deaktiver din antivirus eller online sikkerhedsapplikations browserudvidelse og DNS eller webfiltreringsfunktion

Deaktiver enhver browserforlængelse, der er knyttet til din antivirus eller online sikkerhedsapplikation, der kan forstyrre din ExpressVPN -app. Deaktiver også din antivirus eller online sikkerhedsapplikations DNS- eller webfiltreringsfunktion, så din enhed kun bruger ExpressVPNs DNS -servere.

Forskellige antivirus- eller online sikkerhedsprodukter har forskellige navne på deres DNS- eller webfiltreringsfunktion. For specifikke instruktioner, kontakt din antivirus eller online sikkerhedsapplikationsudbyder.

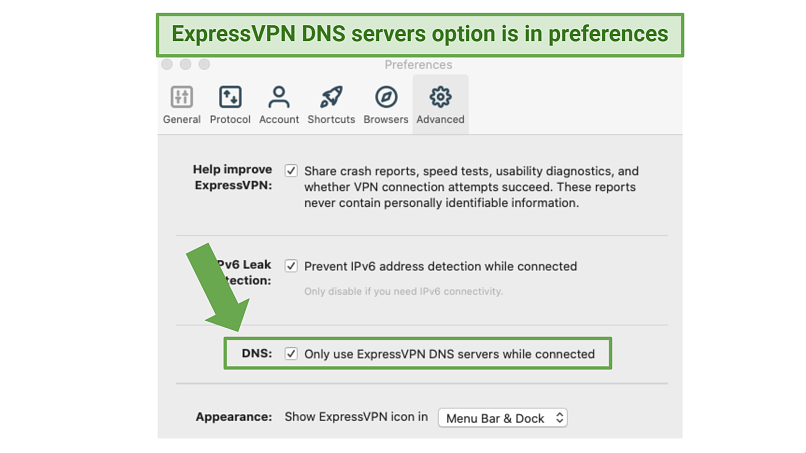

2. Bekræft dine ExpressVPN -appindstillinger

- I ExpressVPN -appen skal du klikke på>Præferencer ..

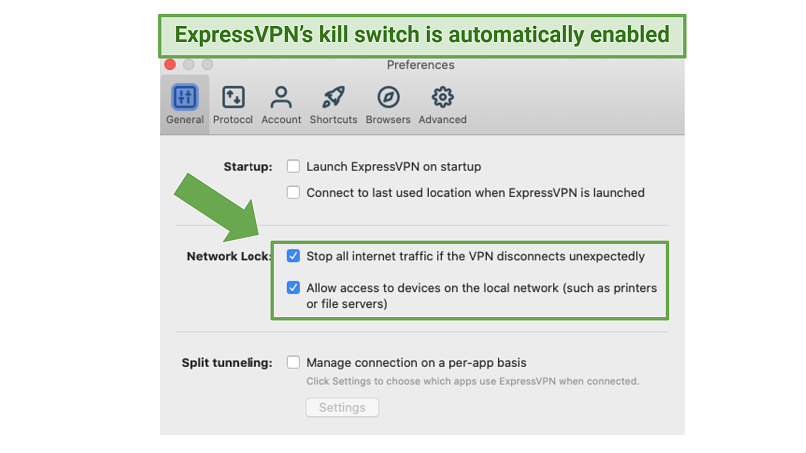

- I Generel Fanen, sørg for, at de to kasser til Netværkslås er kontrolleret.

- Sørge for at Administrer forbindelse pr. App-basis er ikke kontrolleret. (Denne indstilling vises kun på MacOS 10.15 eller derunder.)

- Klik på Fremskreden Fanen. Sørge for at Forhindrer IPv6 -adressdetektion, mens den er tilsluttet er kontrolleret.

3. Tilslut igen til ExpressVPN -appen

I din ExpressVPN -app skal du oprette forbindelse igen til enhver VPN -serverplacering for at se, om problemet er løst.

VPN -lækage -check – Sådan diagnosticeres og reparerer DNS -lækager

Er din VPN så sikker, som du tror, det er? Hvis du vil finde ud af det, er du kommet til det rigtige sted.

Hovedmålet med ethvert solidt VPN er at beskytte dit privatliv og holde din digitale identitet skjult – men Hvis du har en DNS -lækage, kan dine data let udsættes. Derfor er du nødt til at finde og ordne det så hurtigt som muligt.

Men hvor starter du? Hvis du har mistanke om en DNS -lækage, men ikke er helt sikker på, hvad det betyder for dig og dit privatliv, er vi her for at fortælle dig alt om dem.

Denne artikel hjælper dig:

- Diagnose et potentiale DNS lækage

- Find ud af mere om flere Almindelige årsager til DNS -lækager

- Lær hvordan man skal reparation dem

- Lær mere om Andre typer VPN -lækager

Før vi kommer i gang, lad os se på, hvad DNS faktisk betyder, og hvorfor du ikke ønsker nogen lækager relateret til det.

Indholdsfortegnelse

Hvorfor DNS -lækager er et stort problem

Hvad er DNS -servere, og hvad gør de?

Det Domain Name System (DNS) er grunden til, at vi skriver Netflix.com eller vpnmentor.com i stedet for lange numre. Med andre ord giver det internetbrugere mulighed for at indlæse websteder ved hjælp af Domænenavne, i modsætning til kompliceret Ip (jegNternet Srotocol) adresser.

Som et resultat, hver gang du opretter forbindelse til et websted, Du bruger også en tildelt DNS -serveradresse.

DNS -servere gør det lettere for os at surfe på nettet uden problemer, mens det gør det muligt for browsere at oversætte værtsnavne til et format, de kan forstå. Men mens de er en kritisk del af internetforbindelsen, DNS -servere har også en enorm privatlivsrisiko.

DNS -servere udgør en risiko for dit privatliv

Normalt bruger ubeskyttede forbindelser en DNS -server, der er egenskab for din ISP (forkortelse for jegNternet SErvice SRovider). Og afhængigt af dit land, kan din internetudbyder være underlagt invasive love om opbevaring af data – hvilket betyder, at de følsomme detaljer i din webtrafik kan logges I længere tid.

Resultatet? Kritisk information relateret til dig (afsenderen) og websteder, du besøger (destinationer) er let tilgængelige for den, der har adgang til det, om lovligt eller ej. Dette kan omfatte din internetudbyder, regeringen eller hackere ønsker at drage fordel af dig.

I henhold til mange nationale jurisdiktioner skal disse oplysninger deles med myndigheder efter behov og i de værste tilfælde (såsom USA) ISPS kan sælge, hvad de har samlet på dig til markedsføringsformål.

Vil din VPN altid holde dig i sikkerhed?

Dette er grunden til Virtual Srivat Networks (VPNS) øges i popularitet i disse dage. Ved at dirigere din forbindelse gennem en sikker server og kryptere dine data (også kendt som VPN -tunneling), Din VPN -service tilføjer et ekstra lag af beskyttelse og forhindrer din internetudbyder i at logge din online aktivitet.

Når du bruger en VPN, skal din forbindelse til VPN -serveren være det eneste, der er synligt for din internetudbyder. Dine destinationer online skal være skjult, mens detaljerne i din trafik forbliver uden for grænserne for hackere og snoopere. Desværre udvikler VPN’er undertiden alvorlige sikkerhedsfejl – eller lækager.

I tilfælde af en DNS lækage, Din VPN undlader at maskere din rigtige DNS -server, som giver din internetudbyder mulighed for frit at se på din online aktivitet, som om du overhovedet ikke bruger en VPN. Dette resulterer i, at din virkelige placering og andre følsomme detaljer udsættes, hvilket betyder, at de let kan logges.

Det værste er Du er måske ikke klar over noget af dette, før det er for sent. Da VPN -tjenesten ikke ved, at der er noget galt, kan du ikke stole på det for at underrette dig. Dette er grunden til at tage en proaktiv tilgang er meget vigtig.

Sådan diagnosticerer du en DNS -lækage

Mens DNS -lækager kan have forskellige rodårsager (mere om det senere), er der et par hurtige “universelle” måder at kontrollere, om du har dette problem.

1. Brug et online lækketeststed

Der er masser af websteder, der giver dig detaljerede oplysninger om din DNS -adresse, som du derefter kan bruge til at diagnosticere en potentiel lækage. Populære inkluderer iPleak.net og Dnsleaktest.com, Men du er velkommen til at bruge din favorit, hvis du har en.

For at demonstrere processen brugte vi iPleak.net For at kontrollere for en DNS -lækage. Du kan køre dine egne test på det sted, du foretrækker ved at følge disse trin:

- Start din VPN og opret forbindelse til en server

- Åbn et lækketeststed i din browser.

- Kør lækketest (iPleak.net Slå op din info automatisk, men andre websteder kræver muligvis et par klik)

Nedenfor viser vi dig vores egne resultater.

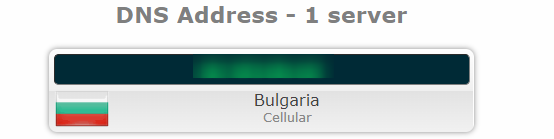

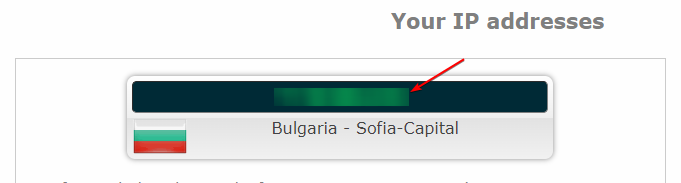

Dette er DNS -adressen* vist ved testen med en lækkende VPN:

*Adresse sløret til privatlivets formål

Hvis du ser din rigtige DNS -adresse på dette felt under din test (med VPN på!), Så har du en DNS -lækage. I dette tilfælde matcher den returnerede DNS -adresse den, der leveres af ISP. Dette er ikke, hvad du vil ske.

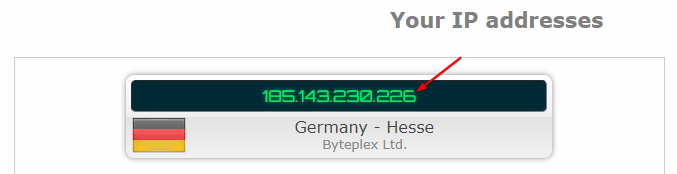

Succes. Den viste DNS -placering er den samme som den i VPN -appen. Da min ISP’s DNS -adresse og placering ikke vises, betyder det, at der ikke er nogen lækager.

Generelt er test af DNS -lækager på et velrenommeret sted en hurtig og nem måde at få de svar, du leder efter. Men hvis du vil undgå at besøge websteder og sende DNS -anmodninger med en potentielt brudt VPN, er der en anden metode.

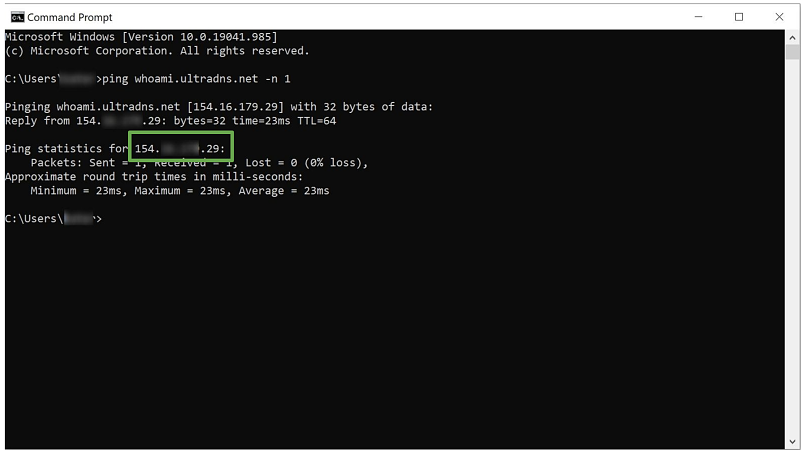

2. Kør en lækketest via kommandoprompten

Din browser er ikke den eneste måde, du kan teste for DNS -lækager. Du kan bruge dine computers kommandoprompt Også-men det er ikke så brugervenligt.

Der er et par ting, du skal være opmærksom på, før du kører en vellykket lækage -test fra din maskins kommandoprompt. Først skal du kende din IP -adresse (Det inkluderer din rigtige IP og den, du har fået efter at have oprettet forbindelse til en VPN -server).

Derefter har du brug for en testserver, der returnerer din nuværende IP -adresse efter anmodning. Sådanne servere er offentligt tilgængelige og opbevares specifikt til testformål. De inkluderer ofte hvem er jeg eller Resolver i deres navne og kan let findes med en hurtig Google (eller Duckduckgo) søgning.

Til sidst har du brug for grundlæggende viden om at arbejde med dit operativsystemets kommandoprompt. Nedenfor finder du et gennemgang til Windows – vi antager, at Linux -brugere allerede er bekendt med processen.

Her er en trinvis vejledning:

- Start kommandoprompten (Fundet ved at skrive “CMD” i Start Menu Search Bar:

- Type Ping -eksempel.com -n 1, hvor eksempel.com Er navnet på den testserver, du bruger, og -n 1 specificerer, at du vil sende en pakke data. Til vores test brugte vi hvem er jeg.Ultradns.net, Men du kan bruge en anden offentlig testserver, hvis du vil.

- En vellykket ping -anmodning viser din nuværende IP -adresse. Hvis det matcher den IP -adresse, der er tildelt af din VPN, er alt i orden. Hvis det matcher din rigtige IP -adresse, har du en DNS -lækage.

I vores ExpressVPN -lækage -test returnerede PING -anmodningen den tyske IP -adresse – og arbejdede som tilsigtet:

Uanset om du bruger en browser eller kommandoprompten til at tjekke for en DNS -lækage, er det, der betyder mest, at finde bevis for problemet (eller mangel på dem). Hvis du har diagnosticeret en DNS -lækage med succes, skal du begynde at arbejde på en løsning med det samme, da din sikkerhed og privatliv er kompromitteret.

Men hvor starter du?

DNS lækager – Årsager og rettelser

Før du går mod din VPNs live chat eller billetside, er der et par almindelige DNS -lækage, du kan undersøge dig selv. Vi har afrundet dem til dig sammen med mulige rettelser, du kan prøve.

TIP:

Bliv ikke modløs! Selv hvis du ikke formår at løse problemet på egen hånd, finder du denne forskning værdifuld, når (og hvis) du kommer i kontakt med en kundesupportagent for eksperthjælp.

Når det er sagt, hvis du mener, at du ikke har den tekniske ekspertise, eller du er bekymret for, at du kan rodet noget, er det bedre at kontakte support først og følge deres instruktioner.

1. Dårligt konfigureret netværk

Kort sagt: Der er et problem i dine netværksindstillinger, der forårsager DNS -lækager, når du forbinder din VPN.

Forårsaget af: Konstant skifte netværk; Kører en manuel VPN -opsætning.

Rettet af: Ved hjælp af DNS -servere leveret af din VPN (hvis tilgængelig); Brug af uafhængige DNS -servere. Vi fortæller dig, hvordan nedenfor.

Mange brugere har flere netværk, de hopper imellem på daglig basis. Tag for eksempel Joe – ud over sit hjemmenetværk bruger han sin kaffebarens trådløse internet, mens han er på arbejde. Han kan også lide at tage pauser i parken i nærheden og forbinder lejlighedsvis til den offentlige Wi-Fi der.

Hvis du kan forholde dig til Joe, Dit DNS -lækageproblem kan være forårsaget af de konstante switches mellem netværk. Normalt, hvad der ender med at ske er din DHCP (Dynamisk Host Configuration SRotocol) giver dig en ny DNS -adresse, som derefter ignorerer VPN -indstillingerne. Da denne proces er automatisk (og tilslutning til det lokale netværk går altid foran VPN -forbindelsen), risikerer du altid.

Medmindre du konfigurerer dit netværk på en måde, hvor du undgår ISP-tildelt DNS-servere.

Du kan let aktivere/ deaktivere brugen af dens DNS -servere under “avancerede præferencer” i appen

At gøre dette kan være meget let eller meget vanskeligt, afhængigt af din VPN. ExpressVPN bruger automatisk sine egne private DNS -servere, når du opretter forbindelse via sin oprindelige klient.

Hvis din VPN -udbyder ikke har dedikerede klienter (eller du har valgt at køre en manuel VPN -konfiguration på din maskine), Du skal indstille din foretrukne DNS på den hårde måde. Dette involverer en smule manuel arbejdskraft, og du skal muligvis tjekke med støtte til, hvordan du får det til at fungere med din specifikke VPN.

I andre tilfælde tilbyder din VPN -udbyder muligvis ikke engang sine egne DNS -adresser (normalt et dårligt tegn). Du kan arbejde omkring dette ved at bruge en uafhængig DNS, synes godt om Google Public DNS eller Opendns. For mere info om, hvordan man får dette til at ske, se afsnittet “Tips til at undgå DNS -lækager” længere nedenfor.

Uanset hvad din situation er, er slutmålet det samme: Force DNS -anmodninger om at passere gennem VPN. Når du klarer det, skal lækagen være indeholdt, medmindre der er et andet problem ..

2. Gennemsigtige fuldmagter

Kort sagt: Din internetudbyder kan virkelig ikke lide det, når du bruger en tredjepartsserver, så de implementerer en “usynlig” proxy til at omdirigere din trafik tilbage til deres DNS-server.

Forårsaget af: Din internetudbyder.

Rettet af: Ændring af OpenVPN Config -filer.

For denne antager vi, at du kører OpenVPN -klienten på Windows. For mere info om OpenVPN, og hvorfor du skal bruge den som standard, se ud Vores VPN -protokol -sammenligning.

Gennemsigtige fuldmagter har et par andre navne – du kan også finde dem som inline, aflytning, eller tvungen proxier. Typisk implementeret af dem, der er ansvarlige for dit netværk (din internetudbyder), har disse fuldmagter deres fordele, men fører også til alvorlige sikkerhedsfejl.

Men hvordan forholder det sig til DNS -lækager? Kort fortalt, Din internetudbyder kan have en gennemsigtig DNS -proxy -opsætning som standard, eller man kan oprettes, når der registreres en ændring i dine netværksindstillinger. Vi vil ikke foregive som om dette er den eneste måde, din internetudbyder kan overvåge og spionere på dine data, Men det har den ekstra “bonus” af en DNS -lækage, hvilket gør det endnu mere irriterende.

Siden den gennemsigtige proxy’s job er at gemme sig i almindeligt syn og aflytte din trafik, førende DNS -anmodninger, Du vil ikke være i stand til at forsegle lækagen, før du finder en måde at blokere proxy på din VPN’s side. Heldigvis er der en let løsning.

Du skal spore dine OpenVPN -serverkonfigurationsfiler (Standardstien er C: \ Program Files \ OpenVpn \ Config). Der er en for hver konfiguration, du har lavet – se efter.OVPN -udvidelse.

Brug Notepad til at åbne konfigurationsfilen/de ønskede server/er og Tilføj følgende linjer:

skubbe “dhcp-option dns a.B.C.D ”

Skub “Block-Outside-DNS”

Glem ikke at udskifte “EN.B.C.D ” Med din foretrukne DNS -adresse!

Alternativt kan du ændre din OpenVPN -klientkonfigurationsfil ved at tilføje følgende linje:

Block-outSide-DNS

At gøre dette skal løse enhver proxy-relaterede DNS-problemer. Husk, at ovenstående instruktioner kun er til OpenVPN -klienten -Hvis du bruger en indfødt klient leveret af din VPN-service, har det muligvis ikke indbyggede indstillinger til håndtering af gennemsigtige fuldmagter. For mere info om det, anbefaler vi at konsultere din VPN -udbyders supportafdeling.

3. Forfærdelige Windows -funktioner (til dit privatliv)

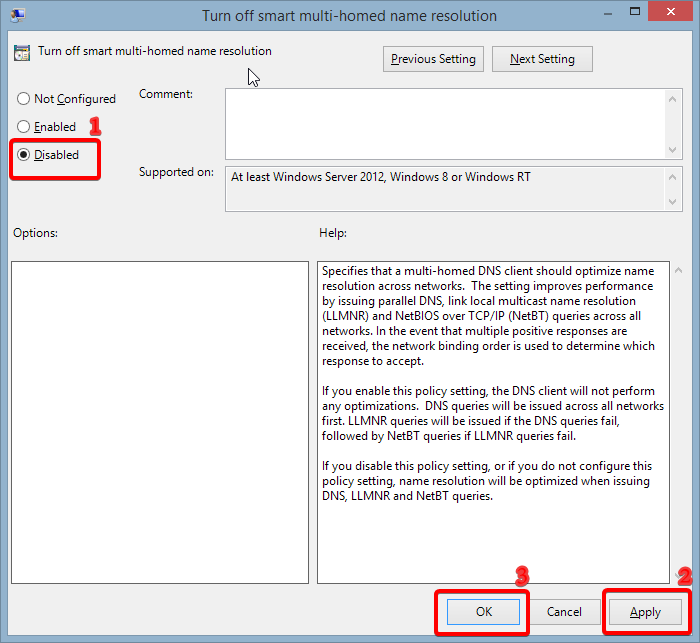

Kort sagt: Nyere Windows-operativsystemer har en indbygget funktion kaldet “SMart Multi-Homed Name Resolution ”(SMHNR for kort). Det gør det meget let for DNS -lækager at vises.

Forårsaget af: Ukontrollerbare DNS -anmodninger sendt til flere DNS -servere takket være SMHNR.

Rettet af: Deaktivering af SMHNR på Windows 8/8.1; OpenVPN -plugin på Windows 10.

“Smart multi-homed navnopløsning” er ikke kun en smerte at udtale. Denne funktion er også en så stor sikkerhedsrisiko, UNited STates Computer EMergency Readiness Team (USA-cert) frigivet en alarm Om det i 2015.

Denne samme funktion er nu bagt i Windows 10 efter at have debuteret på Windows 8. Naturligvis skaber det Mange problemer for VPN -brugere, der kører Microsoft OS.

Her er hvorfor: SMHNR er den ultimative genvej til DNS -lækager. Dets formål er at forbedre browsinghastigheder ved at sende DNS -anmodninger i bulk til alle Aktuelt tilgængelige DNS -servere. Dette resulterer naturligvis i en blændende privatlivsrisiko, Men der er mere.

På Windows 8 og 8.1, SMHNR ville kun falde tilbage til andre DNS -adresser, hvis dine foretrukne ikke kunne nås. Microsoft besluttede imidlertid, at det ikke var nok, så Windows 10 -maskiner accepterer nu den hurtigste DNS -respons som standard. Dette åbner dig ikke kun for truslen om DNS -lækager, men også DNS forfalskning.

Kort sagt, du vil slippe af med SMHNR så hurtigt som muligt. Desværre er denne funktion umulig at deaktivere på Windows 10. Den eneste virkelige måde at stoppe DNS -lækagerne på er at komme på GitHub og finde dig selv et betroet plugin (som denne). Husk, at denne løsning kun gælder, hvis du bruger OpenVPN -protokollen.

Heldigvis kører brugere stadig de ældre Windows 8 og 8.1 systemer har mulighed for at deaktivere funktionen “Smart Multi-Homed Name Opløsning”. Sådan er det her:

- Åbn Løb kommando:

- Type gpedit.MSC I kommandolinjen:

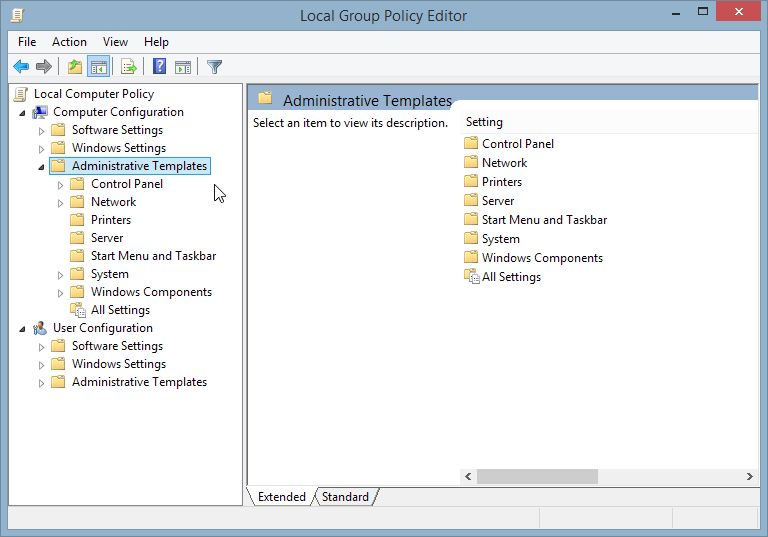

- Naviger til Administrative skabeloner under Computerkonfiguration:

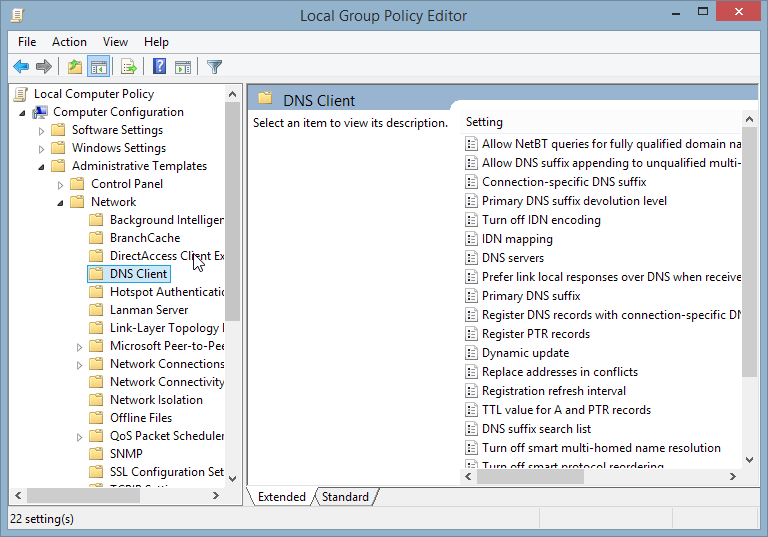

- Åbn Netværk mappe, efterfulgt af DNS -klient folder:

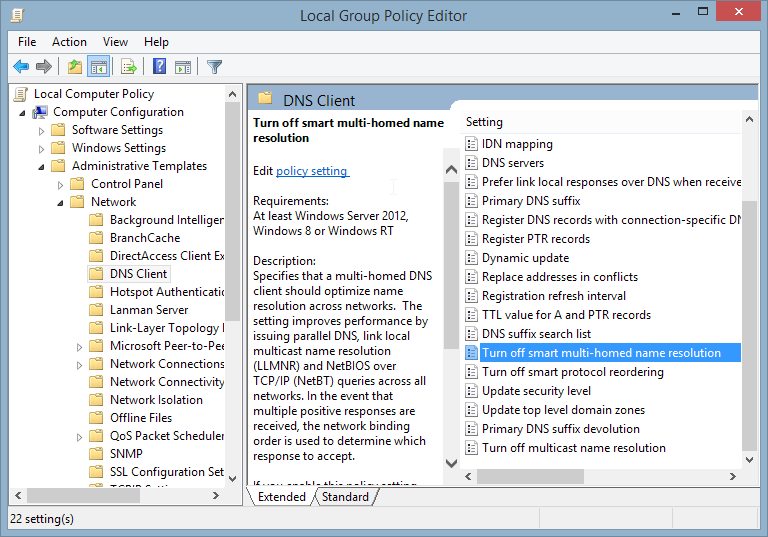

- I DNS -klient mappe, find Sluk for smart multi-homed navnopløsning:

- Klik på handicappet I øverste venstre hjørne skal du derefter klikke på ansøge og Okay:

VIGTIGT: Selvom du manuelt kan deaktivere denne funktion på Windows 8 og 8.1, dette garanterer ikke, at dine DNS lækker problemer vil forsvinde. For de bedste resultater anbefaler vi også at installere det ovennævnte plugin.

4. Teredo

Kort sagt: Teredo er en meget nyttig funktion til IPv4-til-IPv6-forbindelser, men det kan også resultere i DNS-lækager.

Forårsaget af: Teredo tilsidesætter din VPN -forbindelse i visse tilfælde.

Rettet af: Deaktivering af Teredo.

Teredo er indbygget på Windows-systemer siden Vista, og Selvom det er en anden funktion, der kan føre til, at DNS lækker hovedpine, er det også et vigtigt stykke teknologi for at lave IPv6 -adresser Kompatibel med IPv4 -forbindelser.

Desværre er Teredo også en tunnelprotokol. Dette betyder “dårlige nyheder” for VPN -brugere som Teredo Tunneling kan undertiden omgå din VPN -tunnel. Det sker ikke for ofte, men når det sker, er resultatet en DNS -lækage.

Da Teredo kun er optaget af IPv6 -overgangen, Du kan slippe af sted med at deaktivere det Og fastlæggelse af dine DNS -lækageproblemer (forudsat at Teredo er problemet). Vi viser dig, hvordan du gør det nedenfor.

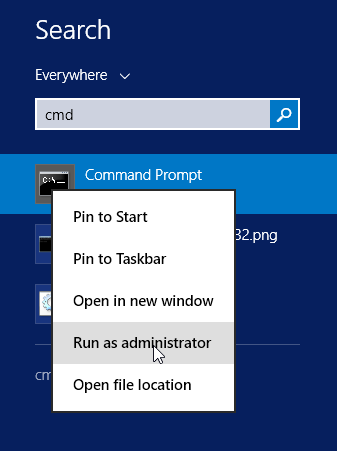

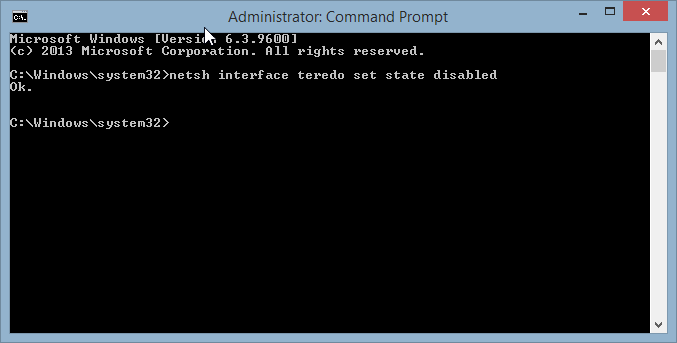

Vigtigt: Deaktivering af Teredo kræver at køre den forhøjede kommandoprompt. Med andre ord har du brug for administrative privilegier. Hvis du har en Windows Home Edition, kan du muligvis ikke køre kommandoprompten som administrator.

- Gå til Start -menuen og søg efter kommandoprompten, Men åbn det ikke.

- Højreklik på kommandoprompten og Klik på “Kør som administrator” at åbne forhøjet kommandoprompt:

- Type Netsh -interface Teredo Set State Deaktivering.

- Hvis kommandoprompten svarer med Okay., Du har med succes deaktiveret Teredo på din maskine:

- Hvis du vil tænde Teredo igen, skal du skrive Netsh -interface Teredo Set State Type = Standard.

At slukke Teredo har sine fordele og ulemper. AVID VPN-brugere fjerner det ofte uden beklagelse, men problemer kan vises, når man opretter forbindelse til nogle IPv6-kun-websteder eller under torrenting sessioner. Det er stadig værd at deaktivere denne funktion, hvis den er bag dit DNS -lækageproblem.

Tips til at undgå DNS -lækager

Det føles altid godt at løse et problem – især når det er en alvorlig sikkerhedsfejl som DNS -lækager. Men du ved, hvad der er endnu bedre end at reparere dem? Sørg for, at de ikke sker i første omgang.

Tidligere nævnte vi, at det at tænke fremad er meget værdifuldt, når det kommer til forbindelseslækager. Nu er det tid til at vise dig et par ting, du kan gøre for at minimere chancen for en DNS -lækage, og forhindre unødvendige hovedpine i fremtiden.

1. Skift til en lækagesikre VPN

VPN’er har forbedret sig meget, når det kommer til DNS -lækager og beskytter mod dem. Dette betyder ikke, at alle af dem har værktøjer og ressourcer til at holde din forbindelse sikre.

Hvis du vil undgå DNS-relaterede problemer (og andre typer lækager), skal du sørge for, at din VPN løser problemet.

Som vi viste dig ovenfor, ExpressVpn Tilbyder fremragende DNS -lækagebeskyttelse ved automatisk at bruge sine egne DNS -servere Når du opretter forbindelse til en VPN -server fra klienten. Du behøver heller ikke at bekymre dig om dit operativsystem, da ExpressVPN kommer med apps til alle større platforme.

Dette er den ideelle måde at forhindre irriterende DNS -lækager. I det mindste skal du have muligheden for at indstille en brugerdefineret DNS -server inden for klienten, selvom vi viser dig en anden måde at gøre dette på i det næste afsnit.

Den gode nyhed er, at du ikke behøver at se langt for at finde en lækagesikker VPN-service. Her er et par andre pålidelige udbydere, der får jobbet gjort:

Besøg websted

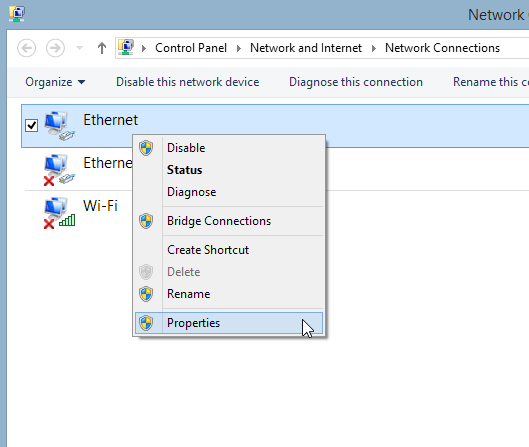

2. Skift din DNS -server manuelt

Hvis du kan lide din nuværende VPN for meget, men den har ikke sine egne DNS -servere, Dit bedste træk for at undgå lækager er at ændre DNS -indstillingerne selv.

Nedenfor viser vi dig, hvordan du indstiller dine foretrukne DNS -servere på Windows. Vi bruger Google Public DNS til denne tutorial, men du er fri til at bruge enhver DNS -server, du ønsker.

- Højreklik på Windows-ikonet i nederste venstre hjørne og åbn Kontrolpanel.

- Åbn Netværks-og delingscenter. Hvis du ser kontrolpanelindstillingerne efter kategori, finder du det i Netværk og internet kategori.

- Find Skift adapterindstillinger til venstre og klik på det.

- Hvis du har mere end et netværksopsætning, skal du højreklikke på den, du i øjeblikket bruger Ejendomme:

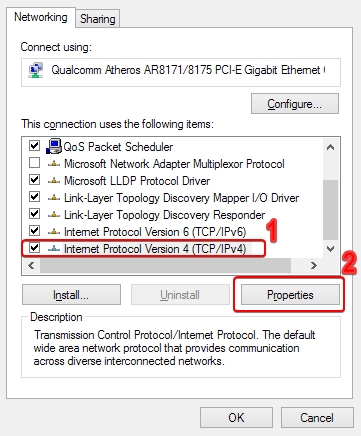

- I Ejendomme Menu, find Internet Protocol version 4 (TCP/IPv4) Mod bunden af listen. Dobbeltklik På det eller vælg Ejendomme:

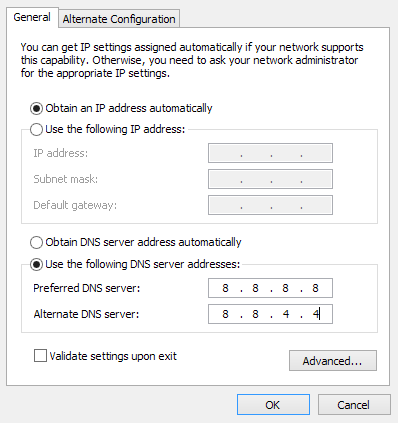

- Hvis den aktuelle indstilling er Få DNS -serveradresse automatisk, ændre det til Brug følgende DNS -adresser.

- Indtast Google Public DNS -serveradresser (8.8.8.8 i Foretrukket DNS -server, 8.8.4.4 i Alternativ DNS -server):

Tip: Hvis du får din forbindelse fra en router sammen med flere andre enheder, og du vil have, at alle dine forbindelser skal bruge dine foretrukne DNS -servere, er det en god ide at ændre dem inden for din routers kontrolpanel.

3. Bloker ikke-VPN-trafik

Hvis du ikke går online uden at starte din VPN først, kan du kun oprette din forbindelse til at tillade VPN -trafik. Der er to måder at gøre dette på.

Kontroller først dine VPN’s funktioner. Lede efter Kill switch eller opdel tunnelindstillinger. F.eks.

Optionerne til dræbskontakt findes i ExpressVPNs “Generelle præferencer” i appen

Split Tunneling giver dig mulighed for at vælge, hvilke apps der bruger den beskyttede VPN -tunnel, og hvilke der bruger din almindelige internetforbindelse.

En anden måde at begrænse trafikken udelukkende på gennem din VPN er af Opsætning af din Windows Firewall. Kort sagt, vil du blokere indgående og udgående trafik manuelt – men Husk, at du har brug for administratorstatus for at nå nogle af indstillingerne.

Her er en trinvis vejledning:

- Start din VPN og opret forbindelse til en server.

- Gå til Netværks-og delingscenter.

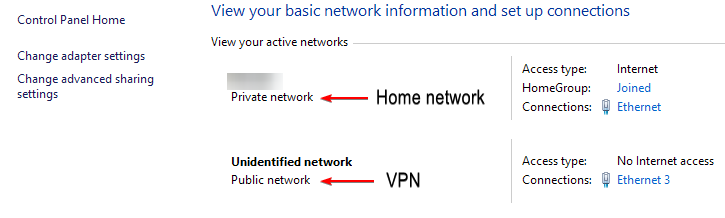

- Du skal se dine aktuelt aktive netværk. Forbindelsen leveret af din internetudbyder skal mærkes Privat eller Hjem (afhængigt af din Windows -version), mens din VPN -forbindelse skal mærkes Offentlig:

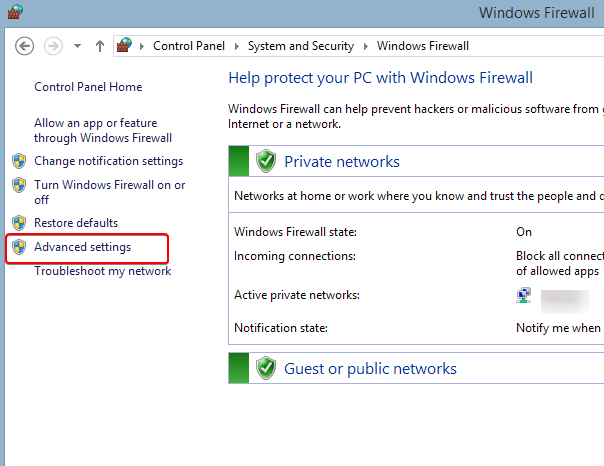

- Når du har sørget for, at din VPN -forbindelse vises som Offentlig, gå til Kontrolpanel >System og sikkerhed >Windows Firewall.

- Klik på på venstre side Avancerede indstillinger. Du har brug for administrative privilegier her:

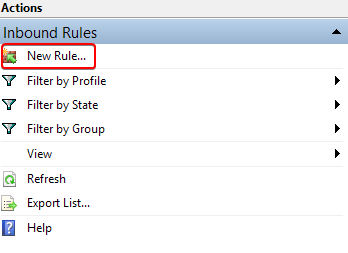

- På venstre side ser du Indgående regler og Udgående regler. Følg trin 7 til 12 for dem begge.

- Find Ny regel .. I Handlinger Liste til højre, og klik derefter på den:

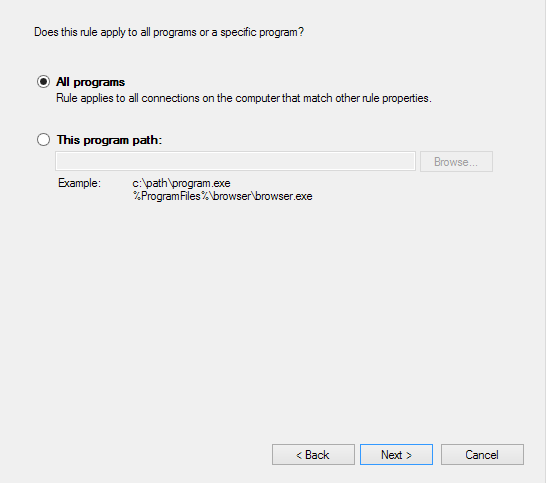

- Du kan se en liste over regeltyper, du kan oprette. Vælg Program og klik på Næste.

- Vælge Alle programmer Hvis du ønsker, at reglen skal ansøge om Alle dine applikationer, eller Angiv en programsti Hvis du kun ønsker, at det skal ansøge om en bestemt ansøgning. I denne tutorial vælger vi Alle programmer:

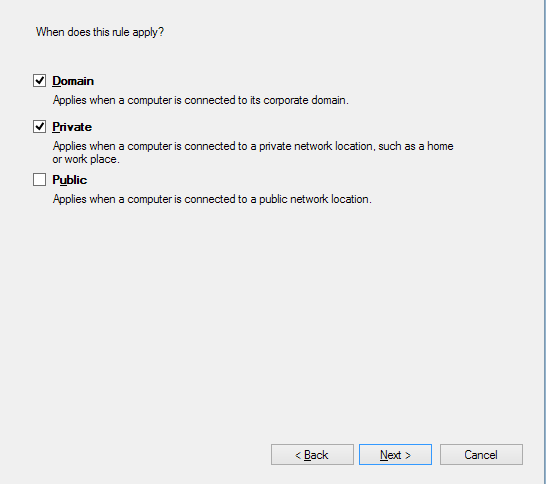

- Klik på Næste. Vælg derefter Blokere forbindelsen og klik på Næste en gang til.

- Nu vælger du, når blokken gælder. Du har tre muligheder – Domæne, Privat, og Offentlig. Forlade Domæne og Privat krydset, men skift Offentlig For ikke at være ujævn:

- Klik på Næste. Reglen er nu oprettet, og du skal være tilbage på Avancerede indstillinger menu.

4. Test for DNS -lækager tidligt og ofte

Sidst men ikke mindst er det en god måde at holde sig foran emnet og undgå ubehagelige overraskelser at køre almindelige DNS -lækageforsøg. Selvom disse test ikke nøjagtigt hjælper med at forhindre problemet – kan de kun fortælle dig, om de har opdaget en lækage eller ej – det er bedre at blive informeret end at tro, at alt er i orden, når det virkelig ikke er.

Udførelse af en DNS -lækage -test tager mindre end et minut, selvom du gør det via kommandoprompten. Du mister ikke noget, så gå videre og kør en test nu og da.

Andre typer VPN -lækager

DNS -lækager er ikke et ualmindeligt problem – og på grund af deres forskellige årsager kan de også være meget irriterende at løse.

Når det er sagt, er der andre kategorier af VPN -lækager, du skal vide om. Nedenfor diskuterer vi kort dem og tilbyder måder at diagnosticere og reparere dem.

IP -lækager

Kort sagt: Din VPN undlader at skjule din rigtige IP -adresse, hvilket får dig til at lække følsomme data.

Forårsaget af: VPN -forbindelse falder; Serverproblemer.

Rettet af: Aktivering af kill switch -indstillinger; blokerer ikke-VPN-trafik med en firewall; kontakte support.

Diagnosering af en IP -lækage er næsten identisk med DNS -lækagekontrolprocessen. Du har måske bemærket, at iPleak.net Test tilbyder meget mere information end blot en DNS -kontrol – Faktisk er IP -testen først på listen.

Du leder efter den samme ting her – Kontrollen skal returnere den IP -adresse, der er tildelt af din VPN, og ikke din internetudbyder. Når vi vender tilbage til vores indledende test, kunne vores lækkende VPN ikke maskere den rigtige IP:

Efter at have gentaget processen med Expressvpn Forbundet til en tysk server blev den korrekte tyske IP returneret:

En IP -lækage indikerer generelt, at der er noget galt på din VPNs side. Dette kan være en brudt VPN -forbindelse eller et problem med en bestemt server.

Dit første træk her skal være at skifte servere. Hvis problemet forbliver, Tjek dine Kill Switch -indstillinger I VPN -klienten (forudsat at du har en dræbskontakt).

Din dræbskontakt skal forhindre dig i at få adgang til internettet med en ikke-funktionel VPN, hvilket holder dig sikker mod lækager. Du kan også opnå dette ved at følge trafikblokeringsguiden via din firewall ovenfor.

Dette er dog ikke en løsning på IP -lækagen – Bare en måde at forhindre det i en nødsituation. Hvis din VPN i sidste ende ikke kan etablere en forbindelse, har du ikke internetadgang. I denne situation, Du skal kontakte support For at få mere info om dit problem.

IPv6 lækker

Kort sagt: IPv6 -forbindelser kan let tilsidesætte din VPN, medmindre din VPN -udbyder har forberedt sig på det.

Forårsaget af: Dårlige IPv6 -indstillinger på din VPN.

Rettet af: At få en VPN -service, der har fuld IPv6 -support.

En anden, mindre almindelig type lækage, IPv6 -lækager udgør stadig den samme privatlivsrisiko for VPN -brugere.

Men hvad er selv IPv6? Her er en hurtig forklaring.

De fleste IP -adresser er stadig under den gamle IPv4 -version, som du sandsynligvis er opmærksom på. Med andre ord er de en streng på op til 12 cifre (e.g. 12.34.567.890). Da vi er begyndt at løbe tør for tilgængelige kombinationer, blev IPv6 oprettet.

En IPv6 -adresse ser radikalt anderledes ud sammenlignet med en IPv4 -adresse. I stedet for fire sæt cifre har det otte sæt (også kaldet segmenter) af tegn – hvilket betyder, at det bruger bogstaver, cifre eller begge dele. For eksempel 2001: DB8: 22AA: 33BB: 44cc: 55DD: 66EE: 77FF.

Så hvad er problemet? Til sidst bruger alle en IPv6 -adresse – Lige nu er vi dog i en overgangsperiode, og det er ret rod. Der er en stor del af websteder, der stadig understøtter IPv4, og nogle er udelukkende IPv6. Så er der størstedelen i midten, der understøtter begge versioner.

Alt dette resulterer i en stor hovedpine for VPN -brugere (og ikke kun). Den nederste linje: Enhver indgående eller udgående IPv6 -anmodning eller enhver IPv4 -anmodning, der er konverteret til IPv6 (som vi så, når vi diskuterer Teredo) kan potentielt omgå din VPN.

Den eneste virkelige løsning på dette problem er at Sørg for, at din VPN har de nødvendige funktioner og indstillinger til understøttelse eller blokering af IPv6 -forbindelser. Hvis det ikke gør det, er der simpelthen ikke meget, du kan gøre uden at løbe ind i nye problemer. For eksempel, Du kan prøve at deaktivere IPv6 -forbindelse på Windows, Men dette kan få dig til at miste adgang til IPv6-kun websteder, blandt andre problemer.

WebRTC (browser) lækker

Kort sagt: WEBRTC lækker kompromitterer dit online privatliv ved at vise din rigtige IP -adresse, men denne protokol kan let deaktiveres.

Forårsaget af: WebRTC -protokollen i din browser.

Rettet af: Deaktivering af WebRTC -protokollen.

WEBRTC (forkortelse til Web Real-Time Communication) Lækager ofte fanger VPN-brugere overraskende. Du tænker måske på, at du har dækket alle baser med DNS- og IP -kontrollerne, men det er ikke alt.

Den gode ting ved WebRTC er, at det optimerer aktiviteter, der bruger en god mængde båndbredde – eksempler inkluderer filoverførsel, videostreaming og livestreaming, blandt andre. Den dårlige ting ved WebRTC er, at det kan lide at lække din rigtige IP -adresse, selv når du er forbundet til en VPN.

Heldigvis er det ikke en vanskelig opgave at deaktivere WebRTC. Det kommer også til prisen for potentielt reduceret ydelse og måske lidt mere forsinkelse, men profferne opvejer bestemt ulemperne her.

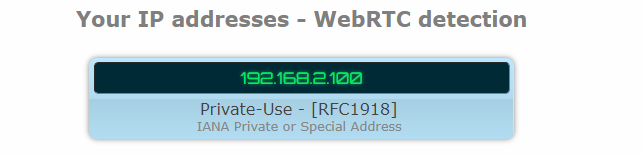

Før du gør noget, skal du køre en lækketest bare for at være sikker på, at der er et problem. Der er to ting, du skal kigge efter her – dine offentlige og lokale IP -adresser.

Hvis WebRTC -testen viser din lokale IP -adresse, behøver du ikke bekymre dig. Disse adresser leveres af din router og er universelle, hvilket betyder, at de ikke kan være knyttet til din online identitet på nogen måde:

En lokal IP -adresse starter normalt med 192.168 – Sådan ved du, at du ikke lækker noget vigtigt.

Men hvis du ser din offentlige IP -adresse (din rigtige IP), skal du deaktivere WebRTC så hurtigt som muligt. Nedenfor viser vi dig, hvordan du gør det på nogle af de mest populære browsere.

Deaktiver WebRTC på krom

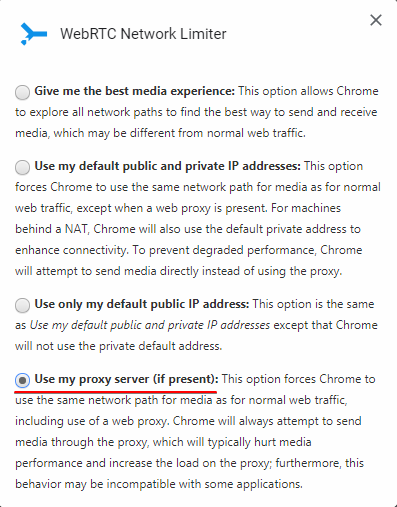

- Download Googles WebRTC Network Limiter udvidelse.

- Åbn udvidelsen og klik på Muligheder.

- Vælg Brug min proxyserver (hvis til stede):

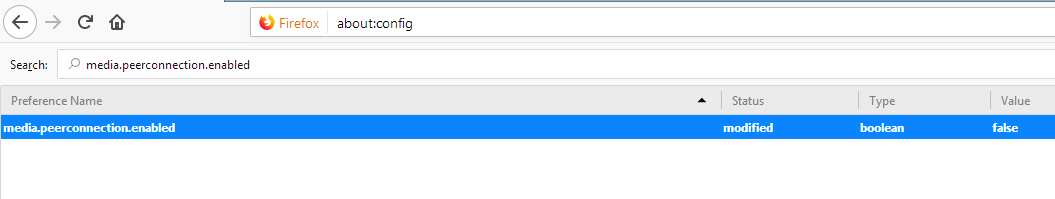

Deaktiver WebRTC på Firefox

- I Firefox -adresselinjen skal du skrive Om: config.

- Hvis en advarselsmeddelelse dukker op, Klik på den blå knap.

- En liste over præferencer skal vises. Skriv i søgefeltet medier.Peerconnection.aktiveret.

- Dobbeltklik på præference; værdien skal ændres fra rigtigt til falsk, angiver, at WebRTC er deaktiveret:

Deaktiver WebRTC på opera

- Åbn Indstillinger menu.

- Klik på Vis avancerede indstillinger.

- Klik på Privatliv og sikkerhed> WebRTC.

- Vælg Deaktiver ikke-anbragt UDP.

Deaktiver WebRTC på Safari*

*fungerer kun til din nuværende safarisession

- Åbn Præferencer menu fra Safari Fanen i det øverste bånd.

- Gå til Fremskreden Tab (Cogwheel Icon).

- Marker Vis Udviklingsmenu i menulinjen mulighed.

- Gå tilbage til det øverste bånd og åbn Udvikle menu.

- Klik på på rullelisten Eksperimentelle funktioner, derefter kryds Fjern ældre WebRTC API.

Konklusion

Vores guide sigter mod at hjælpe dig med at identificere og løse eventuelle lækkende problemer, hvad enten de er relateret til DNS eller andre faktorer. Vores ultimative håb er imidlertid, at du støder på sådanne problemer sjældent. Med den relevante VPN til din rådighed, skal du være i stand til at minimere disse bekymringer effektivt.

Før vi pakker dette op, vil vi gerne give dig et sidste råd. Ligegyldigt hvor godt din VPN beskæftiger sig med lækager og andre mangler, Det betyder ikke noget, hvis det engagerer sig i den samme invasive praksis som din internetudbyder – jeg.e. Opbevar logfiler over dine data.

VPN -lækager er næsten altid tekniske, men datalagring af din VPN er ofte et valg. Hvilket gør det meget værre.

Hvis du har brug for en pålidelig og gennemsigtig VPN -service, anbefaler vi at se på ExpressVPN. Baseret på de britiske Jomfruøer og driver under en Strenge politik uden logs, Denne VPN er favoritten blandt mange privatlivsbevidste brugere.

Det kommer også med Indfødt openvpn support, en automatisk dræbskontakt, Særlige funktioner som Opdel tunneling og 8 samtidige forbindelser For alle dine enheder!

For at lære mere om ExpressVPN og andre tjenester med top-hylde, der tilbyder privatliv og ydeevne, inviterer vi dig til Vores liste over Bedste nul-logging VPN’er, Hvor du kan tjekke VPN -placeringer såvel som ekspert- og brugeranmeldelser.

Glem ikke at tjekke vores VPN -tilbudsside, Hvor du kan få enorme rabatter på de førende VPN -tjenester i dag. Listen opdateres regelmæssigt, så fortsæt med at tjekke tilbage for flere gode tilbud!

Yderligere læsning:

Privatlivsadvarsel!

Dine data udsættes for de websteder, du besøger!